Անվտանգության բազմաթիվ խոցելիություններ են հայտնաբերվել AudioCodes desk հեռախոսներում և Zoom’s Zero Touch Provisioning-ում (ZTP), որոնք կարող են զգալիորեն շահագործվել հաքերների կողմից՝ remote հարձակումներ իրականացնելու համար:

«AudioCodes Ltd-ի հեռախոսներում և Zoom-ի Zero Touch Provisioning-ում հայտնաբերված խոցելիությունները հաքերներին կարող են ընձեռել սարքերի ամբողջական հեռակառավարման առավելություն», – ուրբաթ օրը հրապարակված վերլուծության մեջ նշեց SySS-ի անվտանգության գծով փորձագետ՝ Մորից Աբրելը:

Անարգելք մուտքը կարող է օգտագործվել որպես զենք՝ հեռախոսազանգերը գաղտնալսելու, սարքերի միջոցով կորպորատիվ ցանցերի վրա հարձակվելու և նույնիսկ սարքերի բոտնետ ստեղծելու համար: Նշված վերլուծությունը ներկայացվել է Black Hat ԱՄՆ-ի անվտանգության համաժողովում:

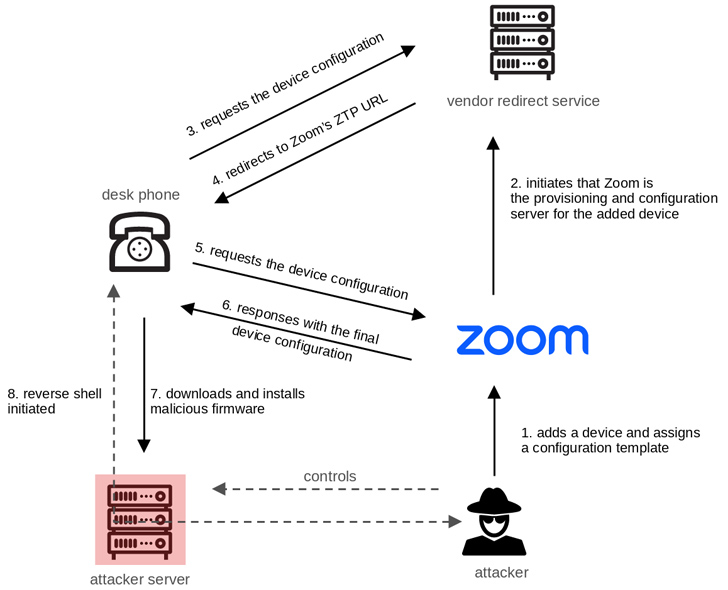

Մասնավորապես, պարզվել է, որ provisioning-ի ժամանակ բացակայում են հաճախորդի կողմից վավերացման մեխանիզմները ZTP ծառայությունից կոնֆիգուրացված ֆայլերի որոնման ընթացքում, ինչն էլ հանգեցնում է հաքերի խարդախ գործողությունների անկաշկանդ իրականացմանը:

Հետազոտությունը հետագայում բացահայտեցին նույնականացման սխալները, որոնք առկա էին AudioCodes VoIP հեռախոսներում (որոնք աջակցում են Zoom ZTP-ին), որոնք թույլ են տալիս վերծանել կոնֆիդենցիալ տեղեկատվությունը, ինչպիսիք են՝ գաղտնաբառերը և կանֆիգուրացված ֆայլերը, որոնք փոխանցվում են վերահղման սերվերի միջոցով, ինչն էլ կիրառվում է հեռախոսի կողմից կոնֆիգուրացիան բեռնելու համար:

Բացահայտումները տեղի ունեցան այն ժամանակ, երբ գերմանական կիբերանվտանգության ոլորտի ընկերությունը հայտնաբերեց Microsoft Teams Direct Routing-ի անվտանգության խնդիրը, որը կարող էր գաղտնի տվյալները ենթարկել խարդախ հարձակումների:

«Հաքերը հատուկ մշակված SIP հաղորդագրություններ կարող է ուղարկել, որոնք թվացյալ ուղարկվում են Microsoft-ից և, հետևաբար, ճիշտ դասակարգված են թիրախավորված օգտատերերի Session Border Controller-ի կողմից», – նշում է Աբրելը:

«Արդյունքում տուժող օգտատիրոջ հեռախոսագծի միջոցով չարտոնված արտաքին զանգեր են կատարվում»։

Աղբյուրը ՝ https://thehackernews.com/