Ավելի քան 70 միլիարդ DNS-ների վերլուծությունը հանգեցրեց նոր սերնդի malware գործիքակազմի հայտնաբերմանը, որը հիմնականում ուղղված է ձեռնարկությունների ցանցերին և կրում է «Decoy Dog» անվանումը:

Decoy Dog-ը, ինչպես և հուշում է անվանումը, կիրառում է այնպիսի տեխնիկա, ինչպիսին է strategic domain aging-ը և DNS հարցումների դրիբլինգը, որտեղ հարցումները փոխանցվում են command-and-control (C2) դոմեյներին, որպեսզի որևէ կասկած չառաջացնեն:

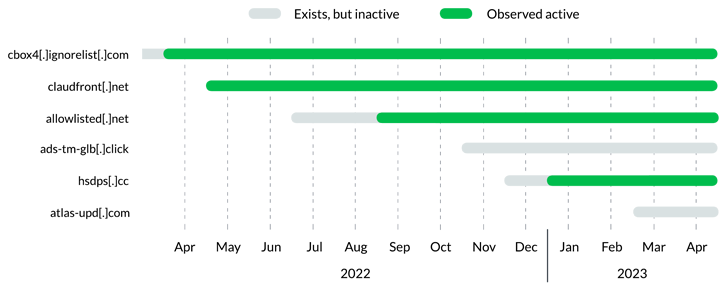

Տվյալ malware-ները հայտնաբերած կիբերանվտանգության ոլորտի ընկերությունն ապրիլ ամսվա սկզբին DNS-ի կողմից արձանագրված տարօրինակ գործողություններից հետո հայտարարեց, որ դրա atypical բնութագրերը թույլ են տվել քարտեզագրել լրացուցիչ դոմեյններ, որոնք հարձակման ենթակառուցվածքի մաս են կազմում:

Ըստ Կալիֆոռնիա նահանգում գտնվող մեկ այլ ընկերության կողմից փոխանցած տվյալների՝ Decoy Dog-ի օգտագործումը լայն շրջանակում «շատ հազվադեպ է» հայտնվում, ընդ որում DNS ստորագրությունը համընկել է ինտերնետային 370 միլիոն ակտիվ դոմեյնների 0,0000027%-ից էլ ավելի քիչ դոմեյնների հետ:

Գործիքակազմի գլխավոր բաղադրիչներից մեկը open source trojan հանդիսացող Pupy RAT-ն է, որը փոխանցվում է DNS tunneling կոչվող մեթոդով: Տվյալ դեպքում DNS հարցումներն ու պատասխանները օգտագործվում են որպես C2՝ dropping payloads-երի համար:

Նշենք որ «Pupy RAT» cross-platform-ի օգտագործումը նախկինում կապված է եղել Չինաստանից եկած, ազգային-պետական մարմինների հետ աշխատող հաքերների հետ, ինչպիսին է՝ Earth Berberoka (aka GamblingPuppet)-ն, թեև չկա որևէ հստակ ապացույց ասվածի առնչությամբ:

Մեկ այլ կարևոր ասպեկտ է DNS beaconing վարքագիծը, որը ևս կապված է Decoy Dog դոմեյնների հետ:

«Հաշվի առնելով Decoy Dog դոմեյնների միջև առկա այլ ընդհանրությունները, սա վկայում է այն մասին, որ կամ կոնկրետ մի հաքեր է պարբերաբար զարգացնում իր ստվերային մարտավարությունը, կամ արշավին կցված են բազմաթիվ այլ հաքերներ, որոնք նույն գործիքակազմը տեղակայում են տարբեր ենթակառուցվածքների վրա»:

Աղբյուրը՝ https://thehackernews.com/