Gamaredon անվամբ հանդես եկող ռուս հաքերների ձեռագիրը նկատելի է դարձել մեծ քանակի տվյալներ արտահանելիս:

Gamaredon-ը ոլորտում հայտնի է նաև հետևյալ անուններով՝ Aqua Blizzard, Armageddon, Shuckworm և UAC-0010: Սա պետական կառույցների կողմից հովանավորվող հաքերների խումբ է, որը կապեր ունի նաև Ղրիմի Ինքնավար Հանրապետության SBU գլխավոր գրասենյակի հետ: Այս պահին ունեցած տվյլաների համաձայն ենթադրվում է, որ խումբն արդեն հասցրել է վնասել հազարավոր պետական համակարգիչներ:

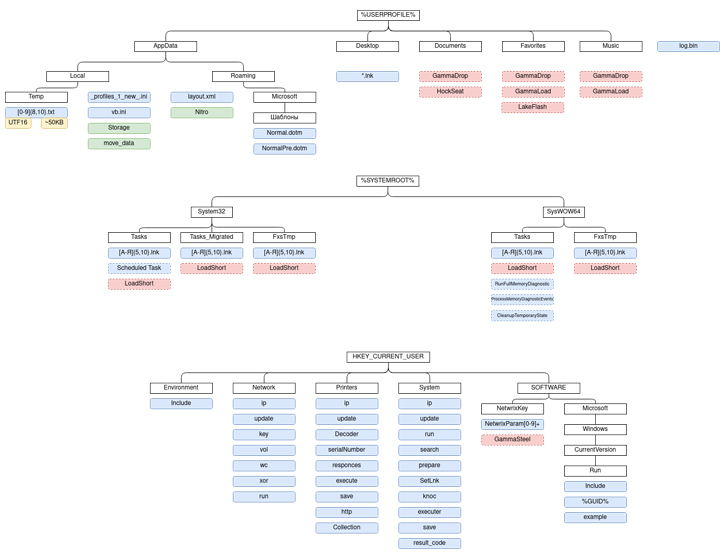

Սա այն բազմաթիվ ռուսական հաքերային խմբերից մեկն է, որն առցանց հարթակում ակտիվ մասնակցություն ունի ռուս-ուկրաինական պատերազմական գործողություններում: 2022 թվականից իր վեր խումբն օգտագործել է բազմաթիվ ֆիշինգային արշավներ` կիրառելով PowerShell backdoor-եր, ինչպիսին է՝ GammaSteel-ը: Տեղակայման նպատակը եղել է հետախուզություն իրականացնելն ու տվյալների առևանգումը:

Հաղորդագրությունները պարունակել են՝ HTM և HTA ֆայլեր պարունակող արխիվներ, որոնք բացվելիս ակտիվացվել է հարձակման շղթան:

Համաձայն CERT-UA-ի՝ GammaSteel-ն օգտագործվում է որոշակի ընդլայնումներին համապատասխանող ֆայլեր համակարգից դուրս բելերու համար՝ .doc, .docx, .xls, .xlsx, .rtf, .odt, .txt, .jpg, .jpeg, .pdf, . ps1, .rar, .zip, .7z և .mdb:

Նաև պարզ է դարձել, որ խումբը հետևողականորեն կիրառում է USB infection տեխնիկան՝ իր մարտավարությամբ առաջնորդվելու համար:

Հատկանշական է հաքերային խմբի կողմից՝ AnyDesk-ի կիրառումը, PowerShell script-երի կիրառումը՝ bypass two-factor authentication (2FA)-ը շրջանցելու համար, ինչպես նաև Telegram-ի և Telegraph-ի օգտագործումը՝ command-and-control (C2) սերվերի տեղեկատվությունը ստանալու համար:

Աղբյուրը՝ https://thehackernews.com/