Ուսումնասիրվել է (APT) հարձակումների գործողությունները, որոնք հայտնի են Dragon Breath / Վիշապի շունչ անունով: Իրենց վարքագծի համաձայն դրանք տարբեր բարդության նոր շերտեր են ավելացնում հարձակումներին՝ ադապտացնելով DLL side-loading մեխանիզմներ:

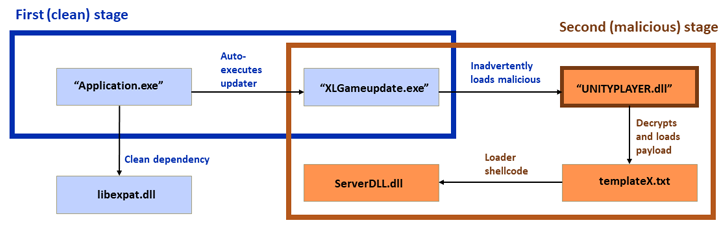

«Հարձակումը հիմնված է դասական side-loading-ի հիման վրա, որը բաղկացած է հավելվածից, malicious loader-ից և կոդավորված payload-ից», – ասում է Sophos-ի փորձագետ՝ Գաբոր Սապպանոսը:

Dragon Breath օպերացիան նախկինում հանդես է եկել՝ APT-Q-27 և Golden Eye անուններով:

Զեկույցներից մեկում նշվում է, որ Dragon Breath-ը մեծ կազմակերպության մաս է կազմում, որը կոչվում է Miuuti Group: Այն դիտարկովում է որպես «չինարեն խոսող» կազմակերպություն և թիրախավորում է առցանց և ազարտային խաղերի ինդուստրիան՝ միանալով չինական այլ կլաստերների, ինչպիսիք են՝ Dragon Castling-ը, Dragon Dance-ը, և Earth Berberoka-ը:

DLL-ի double-dip ռազմավարությունը կիրառվել է՝ Ֆիլիպիններում, Ճապոնիայում, Թայվանում, Սինգապուրում, Հոնկոնգում և Չինաստանում օգտատերերին ուղղված տարբեր հարձակումներում: Ներխուժման բազմակի փորձերն ի վերջո ձախողվեցին:

Սկզբնական ուղղորդումը տանում է կեղծ վեբկայք, որը հոսթինգ է տեղադրում Telegram-ի համար: Բացվելուց անմիջապես հետո այն desktop shortcut է ստեղծում՝ միաժամանակ տուժվող-օգտատերերին ցուցադրելով Telegram հավելվածի ինտերֆեյսը:

Հաջորդ փուլը ներառում է հավելվածի օգտագործումը որպես միջանկյալ միջոց՝ հայտնաբերումից խուսափելու և malicious DLL-միջոցով payload-ը տեղակայելու համար:

Արդյունքում payload-ը գործարկում է կամայական հրաման և գողանում է MetaMask դրամապանակի կրիպտոարժույթը:

Աղբյուրը՝ https://thehackernews.com/