Earth Estries հաքերային արշավը վերագրվել է Ֆիլիպինների, Թայվանի, Մալայզիայի, Հարավային Աֆրիկայի, Գերմանիայի և ԱՄՆ-ի կառավարությանն ու արդյունաբերական խոշոր ընկերություններին:

Earth Estries-ը, որը գործում է 2020 թվականից, ունի մարտավարական համընկնումներ մեկ այլ ազգային-պետական խմբի հետ, որը հանդես է գաիս FamousSparrow անունով: Այն առաջին անգամ բացահայտվել է ESET-ի կողմից՝ որպես Microsoft Exchange Server-ի ProxyLogon-ի խոցելիությունները չարաշահող խթան:

Հարկ է նշել, որ ընդհանրություններ են հայտնաբերվել նաև FamousSparrow-ի և UNC4841-ի միջև, որը չդասակարգված գործողությունների կլաստեր է և պատասխանատու է Barracuda Networks Email Security Gateway (ESG) սարքերում վերջերս բացահայտված zero-day flaw խոցելիության թարմացման համար:

Սա ներառում է PlugX; Zingdoor և Go-based implant-ը՝ համակարգի տեղեկատվությունը հավաքագրելու, ֆայլերը դասկարգելու և կամայական հրամաններ գործարկելու համար:

Մեկ այլ կարևոր պահ է հանրային ծառայությունների չարաշահումը, ինչպիսիք են՝ Github-ը, Gmail-ը, AnonFiles-ը և File.io-ն՝ հրամաններ և գողացված տվյալներ փոխանակելու կամ փոխանցելու համար: Command-and-control (C2) սերվերների մեծ մասը գտնվում է ԱՄՆ-ում, Հնդկաստանում, Ավստրալիայում, Կանադայում, Չինաստանում, Ճապոնիայում, Ֆինլանդիայում, Հարավային Աֆրիկայում և Մեծ Բրիտանիայում:

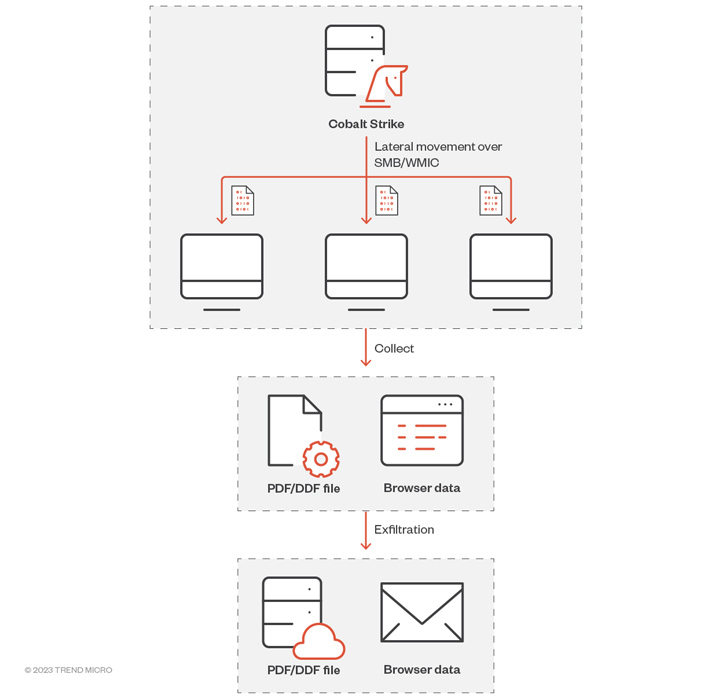

«Վտանգելով ներքին սերվերները և վավեր հաշիվները՝ հաքերները կարող են քողարկված գործողություններ կատարել թիրախային ցանցում և իրականացնել իրենց պլանը գաղտնի տակտիկայով», – ասում են փորձագետները:

«Նրանք նաև օգտագործում են այնպիսի մեթոդներ, ինչպիսիք են՝ PowerShell-ի արշավները և DLL-ի side-loading համակցությունները»:

Աղբյուրը՝ https://thehackernews.com/