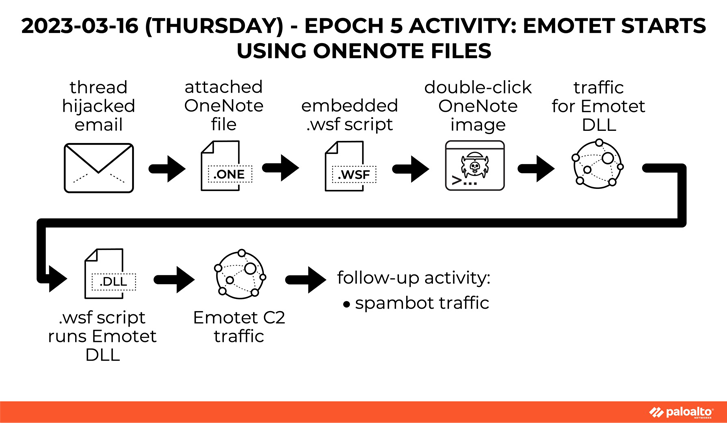

Կարճատև դադարից հետո Emotet malware-ն այժմ տարածվում է Microsoft OneNote էլ. փոստի հավելվածների միջոցով՝ փորձելով շրջանցել macro-based անվտանգության սահմանափակումներն ու համակարգերը:

Emotet-ը, որը փոխկապակցած է սպառնալիքի հեղինակի հետ, որին վերագրվում են՝ Gold Crestwood, Mummy Spider և TA542 անունները, չնայած իրավապահ մարմինների կողմից այն վերացնելու ջանքերին շարունակում է մնալ հզոր և դիմակայուն սպառնալիք:

Թեև Emotet-ը գործում է որպես՝ Cobalt Strike, IcedID, Qakbot, Quantum ransomware և TrickBot փոխանցելու միջոց, 2021-ի վերջին դրա վերադարձը հեշտացավ TrickBot-ի միջոցով:

«Emotet-ը հայտնի է երկարատև չեզոքությամբ, որտեղ բոթերը պահպանում են կայուն վիճակ, սակայն չի տարածում սպամ կամ malware ծրագրեր», – նշվում է Secureworks-ի հեղինակների կողմից:

Windows Script File-ը (WSF) նախագծված է հեռավոր սերվերից Emotet binary-ին գործարկելու համար: Նմանատիպ բացահայտումներ են արձագանգրվել՝ Cyble, IBM X-Force և Palo Alto Networks Unit 42-ի կողմից:

Համանման փաստաթղթերը օգտագործում են decompression bomb կոչվող տեխնիկան, որը շատ մեծ ֆայլ է (ավելի քան 550 ՄԲ) և թաքնվում են ZIP արխիվային հավելվածներում:

Վերջին զարգացումը օպերատորների ճկունության և օպերատիվության նշան է` հայտնաբերումից խուսափելու նպատակով սկզբնական կցորդների տեսակները փոխելու ուղղությամբ: Այն նաև տեղի է ունենում այն սպառնալիքների ֆոնին, որոնք օգտագործում են OneNote փաստաթղթերը` AsyncRAT-ը, Icedid-ը, RedLine Stealer-ը, Qakbot-ը և XWorm-ը տարածելու համար:

Աղբյուրը՝ https://thehackernews.com