Կիբերանվտանգության ոլորտի փարձագետները շարունակում են մնալ հաքերների ուշադրության կենտրոնում: GitHub-ում հայտնաբերվել են հստակ ապացույցներ (PoC), որոնք «խորամանկ» մեթոդներով թաքցնում են backdoor-երը:

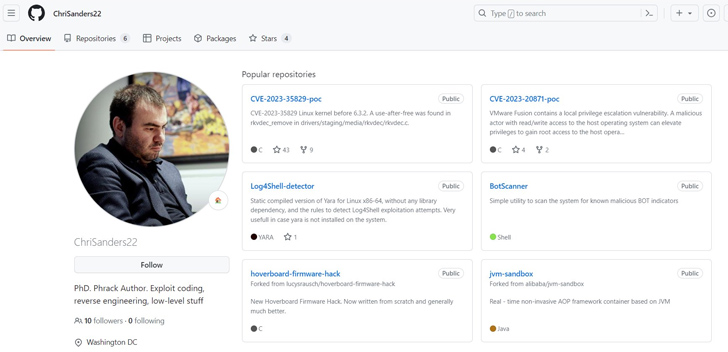

CVE-2023-35829-ը ներկայացվում է որպես PoC, որը վերջերս որակվել է որպես Linux kernel-ի կրիտիկական խոցելիություն: Մեկ այլ PoC, որը կիսվում է CVE-2023-20871-ի համար՝ միևնույն ChriSanders22 հաշվի կողմից, VMware Fusion-ի վրա ազդող վրիպակ է:

Uptypcs-ը նաև հայտնաբերել է GitHub-ի երկրորդ պրոֆիլը, որը կեղծ PoC է պարունակում CVE-2023-35829-ի համար: Այն ներկա պահին դեռևս հասանելի է: Ավելի մանրամասն ուսումնասիրությունները ցույց են տալիս, որ փոփոխություններն ու շտկումները կատարվել են ChriSanders22-ի կողմից:

Վտանգված հոսթերից գաղտնի տվյալներ գողանալու համար Backdoor-ն ունի լայն հնարավորություններ: Այն հաքերին նաև remote access-ի հնարավորություն է ստեղծում և SSH բանալի է ավելացնում .ssh/authorized_keys ֆայլում:

Բացահայտումների ալիքը գլուխ բարձրացրեց այն ժամանակ, երբ VulnCheck-ը հայտնաբերեց մի շարք կեղծ GitHub հաշիվներ, որոնք ներկայանում էին որպես անվտանգության հետազոտողներ, որոնք PoC-ի անվան տակ malware ծրագրեր էին տարածում հայտնի ծրագրերի անունից, ինչպիսիք են՝ Discord-ը, Google Chrome-ը, Microsoft Exchange Server-ը, Signal-ը և WhatsApp-ը

Այն օգտատերերը, ովքեր ներբեռնել և գործարկել են PoC-ներ, պետք է հեռացնեն չարտոնված SSH key-երը, ջնջեն kworker ֆայլը և ստուգեն /tmp/.iCE-unix.pid-ը՝ հնարավոր ռիսկերից խուսափելու համար:

Աղբյուրը՝ https://thehackernews.com/