Հաքերական խմբերն իրենց վերջին հարձակումներում զգալիորեն չարաշահում են Palo Alto Networks PAN-OS ծրագրաշարի նոր բացահայտված zero-day խոցելիությունը։

Անվտանգության խոցելիությունը որակվում է որպես CVE-2024-3400 (CVSS կատալոգում գնահատման միավորը՝ 10.0)։ Այն համարվում է command injection flaw, ինչը unauthenticated հարձակվողներին firewall-ում կամայական կոդ գործարկելու արտոնությամբ է օժտում։

Հարկ է նշել, որ խնդիրը կիրառելի է միայն՝ PAN-OS 10.2, PAN-OS 11.0 և PAN-OS 11.1 firewall-ի կոնֆիգուրացիաներում, որոնք ունեն GlobalProtect gateway–ի և միացված սարքերի telemetry:

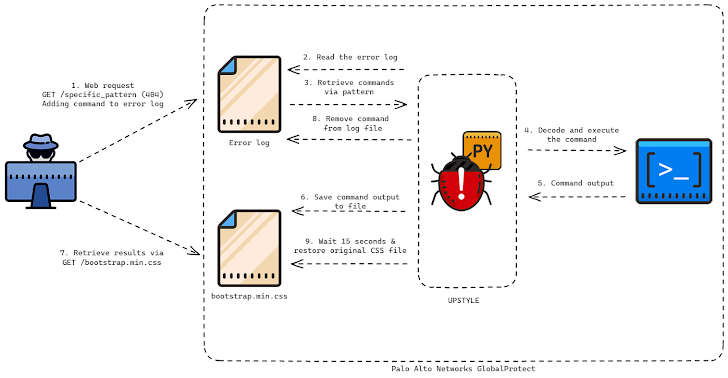

Հարձակման շղթայի ամենահետաքրքիր կողմն այն է, որ երկու ֆայլերը, որոնք օգտագործվում են հրամանները հանելու և արդյունքները գրելու համար, համարվում են օրինական ֆայլեր և կապված են firewall-ի հետ՝

- /var/log/pan/sslvpn_ngx_error.log

- /var/appweb/sslvpndocs/global-protect/portal/css/bootstrap.min.css

Հիմնական նպատակը command output-երում հետքեր չթողնելն է, ինչը պահանջում է, որ արդյունքները դուրս բերվեն 15 վայրկյանում, մինչ ֆայլը նորից վերագրվի:

Volexity-ն իր սեփական վերլուծության մեջ նշում է, որ հաքերները remote տարբերակով շահագործել են firewall-ը՝ ստեղծելով reverse shell և additional tooling ներբեռնել, ինչն էլ հանգեցրել է տվյալների արտահոսքին: Քարոզարշավի ստույգ մասշտաբները դեռևս պարզ չեն:

Աղբյուրը՝ https://thehackernews.com/