Իտալական բանկերի հաճախորդները գտնվում են շարունակական խարդախ-արշավների թիրախում, որոնք 2019 թվականից ի վեր օգտագործում են նոր drIBAN գործիքակազմ:

«DrIBAN-ի խարդախության գործողությունների հիմնական նպատակն է վնասել Windows-ի workstation-ները՝ փորձելով փոփոխել օգտատերերի կողմից իրականացվող բանկային օրինական փոխանցումները, փոխելով շահառուին և գումար փոխանցելով մեկ այլ՝ անօրինական բանկային հաշվին», – նշում են Cleafy-ի փորձագետներ՝ Ֆեդերիկո Վալենտինին և Ալեսանդրո Ստրինոն:

Ըստ իտալական կիբերանվտանգության ընկերության փոխանցած տվյալների, բանկային հաշիվները վերահսկվում են հաքերների կամ նրանց կողմից լիազորած կառույցների կողմից:

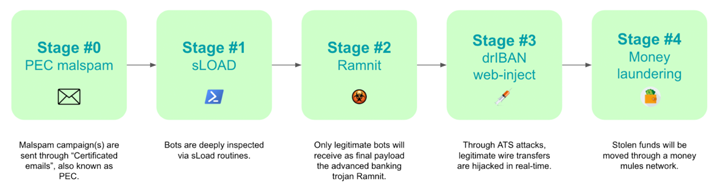

Խարդախ և անօրինական գործարքները հաճախ իրականացվում են ավտոմատ փոխանցման համակարգեր (ATS) կոչվող տեխնիկայի միջոցով, որը շրջանցում է բանկերի կողմից ներդրված anti-fraud համակարգերը և սկսում է հենց տուժողի համակարգչից չարտոնված դրամական փոխանցումներ կատարել:

Հարձակման շղթան սկսվում է էլ. փոստով (կամ PEC էլ. փոստով)՝ փորձելով բանկային օգտատերերին վստահեցնել անվտանգության կեղծ զգացումով: Այս ֆիշինգային նամակները պարունակում են ֆայլեր, որոնք աշխատում են որպես sLoad malware-ներ (նույն ինքը` Starslord loader):

PowerShell loader-ը հետախուզական գործիք է, որը տեղեկատվությունը հավաքագրում և արտահանում է վտանգված հոսթից՝ նպատակ ունենալով պահեստավորել «Ramnit» payload-ը:

sLoad-ը օգտագործում է նաև living-off-the-land (LotL)-ի տեխնիկան՝ չարաշահելով Windows-ի օրինական գործիքները, ինչպիսիք են՝ PowerShell-ն ու BITSAdmin-ը:

Աղբյուրը՝ https://thehackernews.com/