Սպառնալիքի դերակատարները օգտագործում են Sunlogin ծրագրային ապահովման հայտնի թերությունները, որպեսզի տեղակայեն Sliver հրամանի և վերահսկման (C2) շրջանակը հետշահագործման գործողություններ իրականացնելու համար:

Գտածոները գալիս են AhnLab Security Emergency Response Center-ից (ASEC), որը պարզել է, որ Sunlogin-ի անվտանգության խոցելիությունը՝ Չինաստանում մշակված հեռահար աշխատասեղանի ծրագրում, չարաշահվում են բեռների լայն տեսականի տեղակայելու համար:

«Ոչ միայն սպառնալիքների դերակատարներն օգտագործել են Sliver backdoor-ը, այլ նաև օգտագործել են BYOVD (Bring Your Own Vulnerable Driver) չարամիտ ծրագիրը՝ անվտանգության արտադրանքները անգործունակ դարձնելու և հակադարձ պատյաններ տեղադրելու համար», – ասում են հետազոտողները :

Հարձակման շղթաները սկսվում են երկու հեռակա կոդի կատարման սխալների շահագործմամբ Sunlogin տարբերակներում մինչև v11.0.0.33 (CNVD-2022-03672 և CNVD-2022-10270), որին հաջորդում է Sliver կամ այլ չարամիտ ծրագրեր, ինչպիսիք են XMRig-ը և Gh0st RAT-ը: մետաղադրամների հանքագործ.

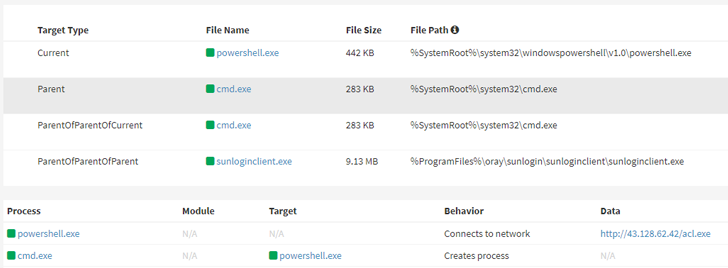

Մի օրինակում ասվում է, որ սպառնալիքի դերակատարը զենք է կիրառել Sunlogin-ի թերությունները` տեղադրելու PowerShell սկրիպտը, որն իր հերթին օգտագործում է BYOVD տեխնիկան՝ համակարգում տեղադրված անվտանգության ծրագրակազմն անգործունակ դարձնելու և Powercat-ի միջոցով հակադարձ կեղևը գցելու համար:

BYOVD մեթոդը չարաշահում է օրինական, բայց խոցելի Windows-ի վարորդը՝ mhyprot2.sys, որը ստորագրված է վավեր վկայականով՝ բարձրացված թույլտվություններ ստանալու և հակավիրուսային գործընթացները դադարեցնելու համար:

Այստեղ հարկ է նշել, որ Genshin Impact տեսախաղի հակախաբեական դրայվերը նախկինում օգտագործվել է որպես փրկագին ծրագրերի տեղադրման նախադրյալ, ինչպես բացահայտվել է Trend Micro-ի կողմից:

«Հաստատված չէ, թե արդյոք դա արվել է նույն սպառնալիքի դերակատարի կողմից, բայց մի քանի ժամ անց գրանցամատյանը ցույց է տալիս, որ Sliver backdoor-ը տեղադրվել է նույն համակարգի վրա Sunlogin RCE խոցելիության շահագործման միջոցով», – ասում են հետազոտողները:

Գտածոները գալիս են այն բանից հետո, երբ սպառնալիքի դերակատարներն ընդունում են Sliver- ը՝ Go-ի վրա հիմնված օրինական ներթափանցման փորձարկման գործիք, որպես այլընտրանք Cobalt Strike-ին և Metasploit-ին:

«Sliver-ն առաջարկում է անհրաժեշտ քայլ առ քայլ հնարավորություններ, ինչպիսիք են հաշվի տեղեկատվության գողությունը, ներքին ցանցի տեղաշարժը և ընկերությունների ներքին ցանցից առաջ անցնելը, ինչպես Cobalt Strike-ը», – եզրակացրել են հետազոտողները:

Աղբյուրը՝ https://thehackernews.com/