VulnCheck-ի նոր զեկույցի համաձայն հազարավոր Openfire XMPP սերվերներ շարունակում են խոցելի մնալ կրիտիկական խոցելիության նկատմամբ, որն ակտիվորեն շարունակում է շահագործվել:

Որակվելով որպես CVE-2023-32315 (CVSS-ում միավորը՝ 7.5)՝ խոցելիությունը վերաբերում է Openfire-ի path traversal խոցելիությանը, որը հաքերներին կարող է թույլ տալ մուտք գործել սահմանափակված էջեր, որոնք հասանելի են միմիայն արտոնյալ օգտատերերի համար:

Այն ազդում է 3.10.0-ից սկսած բոլոր տարբերակների վրա: Արդյունքում, հաքերները կարող են չարաշահել այս խոցելիությունը՝ շրջանցելու ադմինիստրատորի էջի նույնականացման բոլոր անհրաժեշտ պահանջները: Տվյալ խոցելիությունն ակտիվորեն շահագործվում է հաքերների կողմից, որոնք կապված են Kinsing (ինչպես նաև Money Libra) crypto botnet malware-ի հետ:

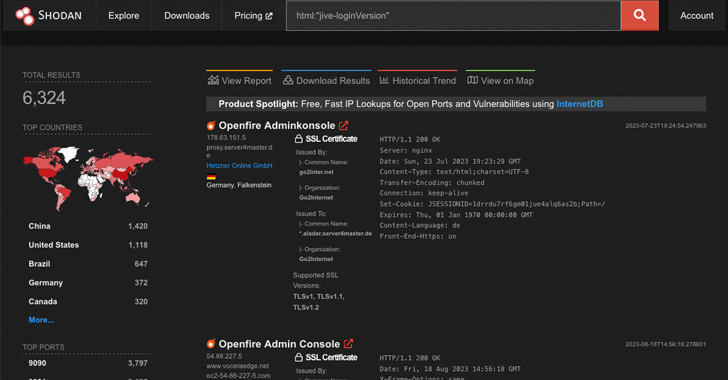

Կիբերանվտանգության ոլորտի ընկերության կողմից իրականացված Shodan սկանավորումը ցույց է տալիս, որ ավելի քան 6,300 Openfire սերվերներից մոտ 50%-ն աշխատում է open-source XMPP տարբերակով:

Public exploits-ն օգտագործում է այս խոցելիությունը՝ administrative user ստեղծելու համար, մուտք գործելու և plugin վերբեռնելու համար, որպեսզի հասնի կոդի վերջնական կատարման:

Մյուս կողմից, VulnCheck-ի կողմից մշակված մեթոդն օգտագործում է user-less մոտեցում, որը վերափոխում է JSESSIONID և CSRF token-երը՝ մուտք գործելով «plugin-admin.jsp» էջեր:

Քանի որ խոցելիությունն արդեն իսկ ստացել է շահագործման մեծ ծավալներ, օգտատերերին խորհուրդ է տրվում արագորեն թարմացնել վերջին տարբերակները՝ հնարավոր սպառնալիքներից պաշտպանվելու համար:

Աղբյուրը՝ https://thehackernews.com/