Ինդոնեզիացի հաքերներն օգտագործում են Amazon Web Services (AWS) Elastic Compute Cloud (EC2)-ի նմուշները՝ crypto mining-ի ապօրինի գործողություններ իրականացնելու համար:

Cloud-ային ընկերությանը պատկանող Permiso P0 Labs-ը, որն առաջին անգամ հաքերների խմբին հայտնաբերեց 2021 թվականի նոյեմբերին, նրանց վերագրել է GUI-vil (Goo-ee-vil) անվանումը:

«Խումբը նախապատվություն է տալիս օգտատերերի գրաֆիկական ինտերֆեյսի (GUI) գործիքներին, մասնավորապես՝ S3 Browser-ին (9.5.5 տարբերակ-ը) իրենց գործողությունների մեկնարկի համար», – նշվել է The Hacker News-ին տրամադրած զեկույցում։

«AWS Console-ի կողմից հասանելիություն ստանալուց անմիջապես հետո հաքերներն իրենց հետագա գործողություններն իրականացնում են վեբ բրաուզերի միջոցով»:

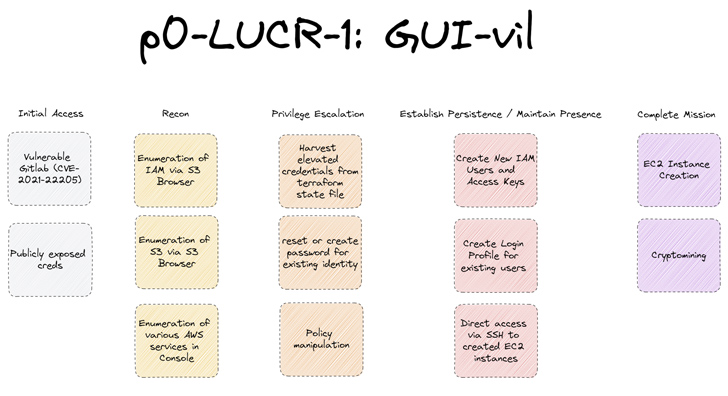

Հարձակման շղթաները, որոնք առաջնորդվում են GUI-vil-ով, նախնական մուտք են ենթադրում: Դրանք AWS ստեղները զինում են source code-երով, որոնք բազաներում սկանավորում են GitLab-ի օրինակները: Ինչ վերաբերում է GitLab-ի նմուշներին, ապա դրանք շատ զգայուն և խոցելի են remote code-երի կատարման խոցելիությունների նկատմամբ (օրինակ՝ CVE-2021-22205-ը):

«GUI-vil-ը նաև ստեղծում է մուտքային բանալիներ, որոնք ստեղծվում են նոր ինքնությունների համար, որպեսզի նոր օգտատերերի համար հնարավոր լինի շարունակել S3 Browser-ի օգտագործումը», – բացատրում են P0 Labs-ի փորձագետներ՝ Յան Ահլը և Դանիել Բոհանոնը:

Հաքերների խումբն աչքի է ընկել նաև մուտքի պրոֆիլներ ստեղծելու գործառույթում, որոնք իրականացվել են արդեն իսկ գոյություն ունեցող օգտատերերի պրոֆիլների համար, որպեսզի նրանց համար մուտքի հնարավորություն ստեղծվի դեպի AWS վահանակ:

GUI-vil-ի հղումները դեպի Ինդոնեզիան բխում են IP հասցեներից, որոնք կապված են երկու Autonomous System Numbers (ASNs)-երի հետ, որոնք իրենց հերթին տեղակայված են հարավարևելյան Ասիայում:

Աղբյուրը՝ https://thehackernews.com/