MuddyWater անվանումով հանդես եկող իրանցի հաքերը շարունակում է կիրառել փորձված և աշխատող ավանդույթները՝ թիրախային համակարգեր ներխուժելու և դրանք ղեկավարելու ուղղությամբ:

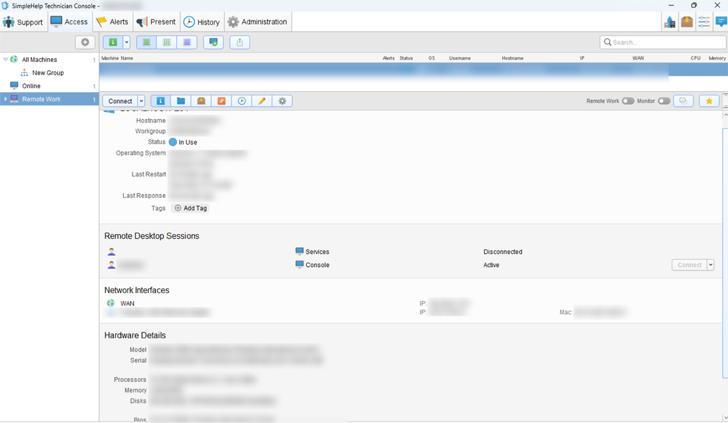

Թեև ազգային-պետական խումբը նախկինում օգտագործում էր՝ ScreenConnect-ը, RemoteUtilities-ը և Syncro-ն, Group-IB-ի նոր վերլուծությունը ցույց տվեց, որ հաքերն օգտագործել է` SimpleHelp հեռակառավարվող ծրագիրը:

MuddyWater-ը, որն ակտիվորեն կիրառվում է 2017 թվականից ի վեր, գնահատվում է որպես Իրանի հետախուզության և անվտանգության նախարարության (MOIS) ենթակա տարր: Դրա հիմնական թիրախներն են՝ Թուրքիան, Պակիստանը, ԱՄԷ-ն, Իրաքը, Իսրայելը, Սաուդյան Արաբիան, Հորդանանը, ԱՄՆ-ը, Ադրբեջանը և Աֆղանստանը:

«MuddyWater-ն օգտագործում է SimpleHelp-ը, որպեսզի ապահովի տուժող սարքերի կայունությունը», – նշում է Group-IB-ի ավագ վերլուծաբան՝ Նիկիտա Ռոստովցևը:

Group-IB-ի բացահայտումները հաստատվել են Սլովակիայի կիբերանվտանգության ոլորտի ESET ընկերության կողմից՝ մանրամասնելով MuddyWater-ի կողմից Եգիպտոսին և Սաուդյան Արաբիային ուղղված հարձակումները: Կատարված հետազոտությունները ենթադրում են SimpleHelp-ի ակտիվ կիրառումը հարձակումների ժամանակ:

Սինգապուրի գլխամասային գրասենյակի հավաստմամբ, հաքերների խմբի կողմից գործարկվող մինչ այժմ անհայտ ենթակառուցվածքը, ինչպես նաև «PowerShell» սկրիպտն ունակ է հրամաններ ստանալ remote server-ից, որոնց արդյունքները հետ են ուղարկվում սերվերին:

Տվյալ բացահայտումը լուսաբանվեց միայն այն ժամանակ, երբ Microsoft-ը մանրամասնեց խմբի գործունեության դետալները՝ խոսելով ransomware ծրագրի անվան տակ ներկայացող հիբրիդային միջավայրերում իրականացվող հարձակումների մասին:

Աղբյուրը՝ https://thehackernews.com/