Microsoft Word-ի փաստաթղթերն օգտագործվել են որպես ֆիշինգ գայթակղություն՝ LokiBot malware ծրագրերը վտանգված համակարգերում տեղակայելու համար:

«LokiBot-ը, որը նաև հայտնի է Loki PWS անվամբ, 2015 թվականից հայտնի է որպես տվյալներ և ֆայլեր գողացող Trojan», – ասում է Fortinet FortiGuard Labs-ի փորձագետ՝ Կարա Լինը:

«Այն մասնավորապես ուղղված է Windows համակարգերին և նպատակ ունի համակարգիչներից հավաքագրել կոնֆիդենցիալ տվյալներ և ֆայլեր»:

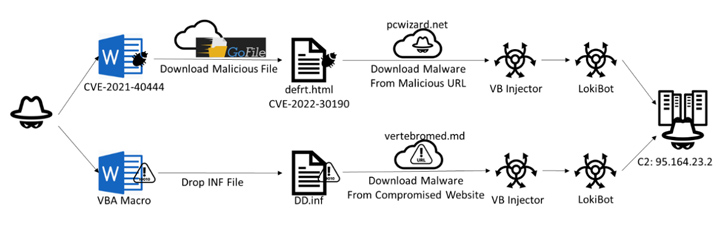

Կիբերանվտանգության ընկերությունը, որն առաջին անգամ արշավը նկատեց 2023 թվականի մայիսին, նշում է, որ կոդի վերջնական գործարկմանը հասնելու համար հաքերներն օգտագործում են՝ CVE-2021-40444 և CVE-2022-30190 (aka Follina)-ը:

Word ֆայլը, որը CVE-2021-40444 է պարունակում իր մեջ ունի GoFile հղում՝ ներկառուցված XML ֆայլի մեջ: Այն հանգեցնում է HTML ֆայլի ներբեռնմանը, որն օգտագործում է Follina-ն՝ next-stage payload-ը բեռնելու համար:

Մայիսի ամսին հայտնաբերված հարձակման շղթան սկսվում է Word փաստաթղթով, որը ներառում է VBA սկրիպտ և կատարվում է մակրո փաստաթուղթը բացելուց անմիջապես հետո: Այն կիրառում է «Auto_Open» և «Document_Open» գործառույթները:

Այնուհետև մակրոսկրիպտը ծառայում է սերվերից payload փոխանցելու միջանկյալ խողովակ, որը նաև նախատեսված է command-and-control(C2) սերվերին միանալու համար:

LokiBot-ը, որը չպետք է շփոթել Android banking trojan-ի հետ ունի keystroke-ը log անելու, սքրինշոթեր նկարելու, վեբ բրաուզերներից մուտքի հավատարմագրերի մասին տեղեկություններ հավաքելու և կրիպտոարժույթների մի շարք դրամապանակներից տվյալներ հավաքելու լայն հնարավորություններ:

Աղբյուրը՝ https://thehackernews.com/