Ֆինանսական մոտիվացիա հետապնդող արշավը թիրախավորում է խոցելի SSH սերվերները:

«Սա ակտիվ արշավ է, որտեղ հաքերները remote access-ի համար օգտագործում են SSH-ը՝ գործարկելով malware-ային սկրիպտներ, որոնք գաղտագողի թիրախավորում են ֆիքսված թիրախի peer-to-peer (P2P) ցանցը, ինչպիսիք են՝ Peer2Profit-ը կամ Honeygain-ը», – նշում է Akamai-ի փորձագետ՝ Ալեն Ուեսթը:

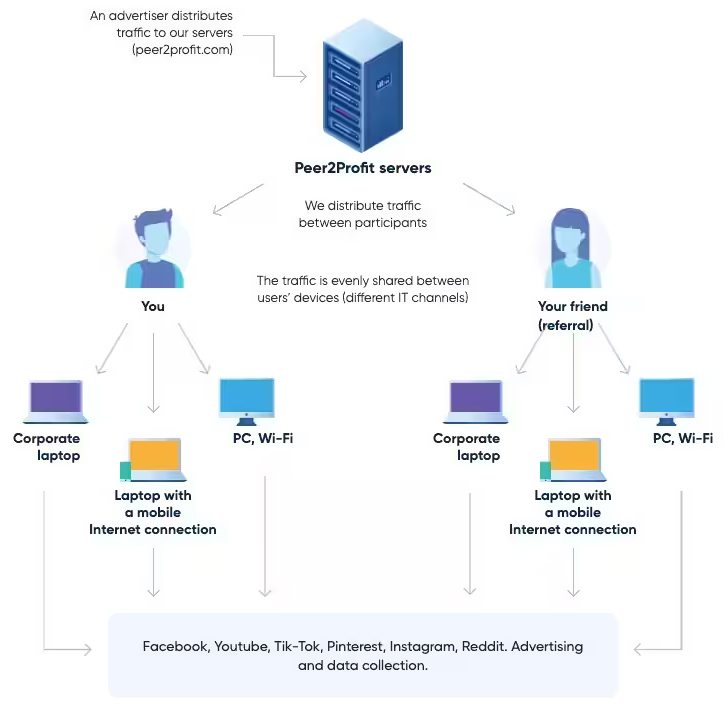

Ի տարբերություն cryptojacking-ի, որի ժամանակ վտանգված համակարգի ռեսուրսներն օգտագործվում են կրիպտոարժույթի ձեռքբերման համար, proxyjacking-ը հաքերներին հնարավորություն է տալիս օգտագործել թիրախային օգտատիրոջ bandwidthը՝ գաղտնի կերպով տարբեր ծառայությունները որպես P2P հանգույց գործարկելով:

«Դա cryptojacking-ի այլընտրանք է և ունի լուրջ հետևանքներ, որոնք կարող են մեծացնել դրա պատճառած վնասները և ծառայում են Layer 7-ի հարձակումներին», – նշում է Ուեսթը:

Իրավիճակն ավելի վատթարացնելու համար՝ proxyware ծառայությունների կողմից տրամադրված անանունությունը կարող է double-edged լինել, քանի որ դրանք կարող են չարաշահվել հաքերների կողմից:

Akamai-ն նշում է, որ գործողությունը նախատեսված է SSH սերվերների աշխատանքի խախտման և Bash սկրիպտի տեղակայման համար: Այն իր հերթին հագեցած է վտանգված վեբ սերվերից անհրաժեշտ գործիքները ստանալու համար՝ ներառյալ curl command-line հրամանը:

Akamai-ն նշել է, որ «այս ընկերություններից շատերը ցանցում պատշաճ կերպով անգամ չեն էլ ստուգում IP-ների իրական աղբյուրը»:

Երբ հավելվածները տեղադրվում են առանց օգտատերերի իմացության կամ համաձայնության, համանման գործողությունները արդեն իսկ որակվում են որպես կիբերհանցագործություն՝ դրանով իսկ հաքերին թույլ տալով վերահսկել մի քանի համակարգեր և ստեղծել անօրինական եկամուտ:

Աղբյուրը՝ https://thehackernews.com/