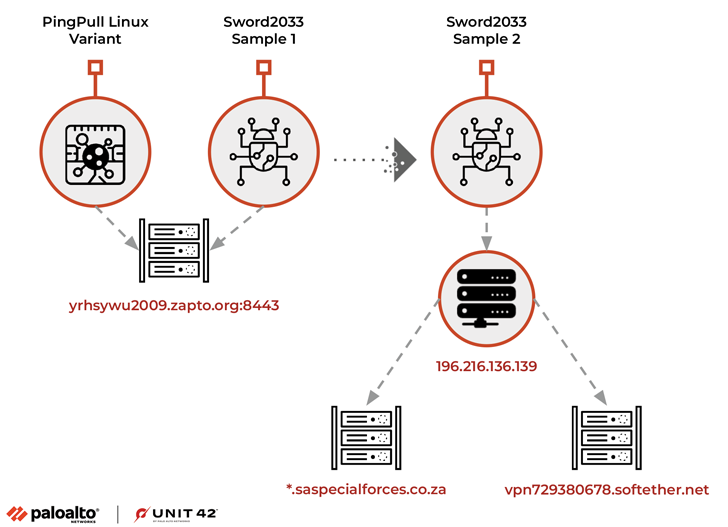

Alloy Taurus կոչվող չինական ազգային-պետական խումբն օգտագործում է Linux-ի PingPull կոչվող backdoor տարբերակը, ինչպես նաև Sword2033 ծածկագրված գործիքը:

Alloy Taurus-ը համաստեղության անվանում է, որը վերագրված է հարձակման հետևում կանգնած հաքերին: Այս հաքերը հայտնի է դեռևս 2012-ին տարբեր ընկերությունների դեմ ուղղված իր արշավներով:

PingPull-նն առաջին անգամ փաստաթղթավորվել է 2022թ.-ի հունիսին, այն remote access-ով trojan է, որն օգտագործվում է Internet Control Message Protocol-ի ( (ICMP) command-and-control (C2) հաղորդակցության համար:

Linux-ի malware-ը, որը VirusTotal-ում վերբեռնվել է 2023 թվականի մարտի 7-ին, թույլ է տալիս միջավայրում ֆայլերի նկատմամբ տարբեր գործողություններ իրականացնել և ռեալիզացնել կամայական հրամաններ՝ C2 սերվերից A – K, և M տառային նիշեր փոխանցելու համար:

Malware-ների հղումները դեպի Alloy Taurus բխում են այն փաստից, որ դոմեյնը թույլատրվում է IP հասցեի կողմից, որը նախկինում ճանաչվել է որպես IoC ցուցիչ: Այն փոխկապակցված է Հարավարևելյան Ասիայում, Եվրոպայում և Աֆրիկայում գործունեություն ծավալող ընկերությունների դեմ ուղղված քարոզարշավի հետ:

Ըստ կիբերանվտանգության ընկերության փոխանցած տվյալների, Հարավային Աֆրիկայի թիրախավորումը տեղի ունեցավ այն իրադարձությունների ֆոնին, երբ երկիրը Ռուսաստանի և Չինաստանի հետ համատեղ 10-օրյա ռազմածովային զորավարժություններ անցկացրեց:

«Alloy Taurus-ը դեռևս ակտիվ սպառնալիք է հանդիսանում՝ հեռահաղորդակցության, ֆինանսական և քաղաքական ուղղվածության կազմակերպությունների համար», – նշվում է Unit 42-ի կողմից:

«Linux-ի PingPull malware-ի նույնականացումը, ինչպես նաև Sword2033 backdoor-ի վերջին օգտագործումը ցույց տվեց, որ հաքերների խումբը դեռևս շարունակում է իր արշավային գործողությունները՝ ծավալելով լրտեսական գործունեություն»:

Աղբյուրը՝ https://thehackernews.com/