Kimsuky անունով հաքերը կասկածվում է Golang-based նոր Troll Stealer-ի կրառման և շահագործման մեջ:

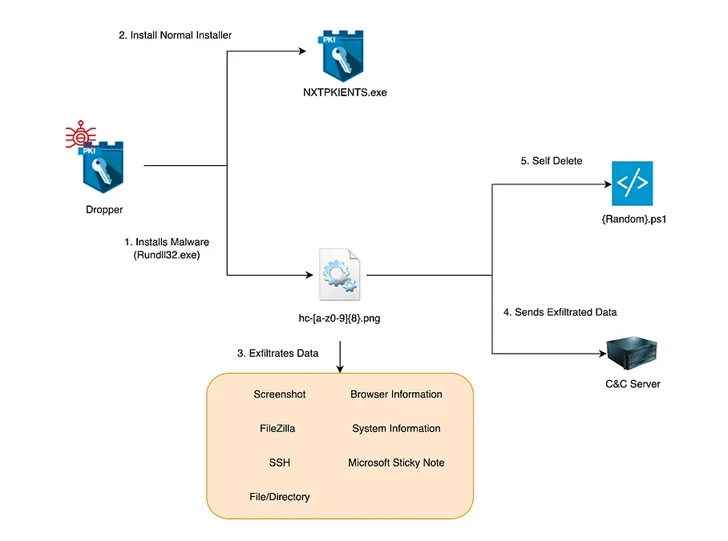

Malware-ը վնասված համակարգերից գողանում է «SSH, FileZilla, C դրայվի ֆայլերը/տեղեկատուներ, բրաուզերներ, կոնֆիդենցիալ տվյալներ [և] գրաֆիկական ինֆորմացիա», ասվում է հարավկորեական կիբերանվտանգության S2W ընկերության զեկույցում։

Kimsuky-ին, որը նաև հանդես է գալիս հետևյալ անուններով՝ APT43, ARCHIPELAGO, Black Banshee, Emerald Sleet (նախկինում՝ Thallium), Nickel Kimball և Velvet Chollima, բավականին հանրահայտ malware է գաղտնի և կոնֆիդենցիալ տվյալների հափշտակման գործում:

Հակառակորդ կոլեկտիվին վերջին շրջանում վերագրվել է spear-phishing հարձակումները, որոնք ուղղված էին հարավկորեական կազմակերպություններին: Հարձակումների նպատակը AppleSeed և AlphaSeed backdoor-երի տեղակայումն էր:

S2W-ի վերջին վերլուծությունը ցույց տվեց, որ malware-ի տեղակայման ֆայլը քողարկված է հարավկորեական SGA Solutions անունով ընկերության կողմից, որպեսզի թիրախավորված համակարգերում անխափան կարողանա գործարկել stealer-ը: Այն ներկառուցված է՝ «D:/~/repo/golang/src/root» ուղուց: .go/s/troll/agent»-ում:

Կասկածներ կան, որ GoBear կոչվող Go-based backdoor-ը նույնպես ստորագրված է օրինական վկայականով և փոխկապակցավ է D2Innovation Co., LTD-ի հետ:

«Հայտնաբերվել է, որ ֆունկցիաներում պարունակվող տողերը համընկնում են BetaSeed-ի՝ C++-based backdoor malware-ի հետ, ինչն էլ օգտագործվել է Kimsuky խմբի կողմից», – նշում է S2W-ը:

«Հատկանշական է, որ GoBear-ն ավելացնում է SOCKS5-ի proxy-իի ֆունկցիոնալությունը, որը նախկինում չէր աջակցվում Kimsuky խմբի malware-ի backdoor-ի կողմից:

Աղբյուրը՝ https://thehackernews.com/