Գրեթե 2000 Citrix NetScaler-եր backdoor-ի միջոցով վտանգի են ենթարկվել՝ համալրված վերջերս բացահայտված անվտանգության կրիտիկական խոցելիությամբ:

«Ըստ երևույթին հաքերը շահագործել է CVE-2023-3519-ը ավտոմատացված ձևով՝ web shell-եր տեղադրելով խոցելի NetScalers-ի վրա՝ մշտական հասանելիություն ստանալու համար», – ասվում է NCC Group-ի տարածած խորհրդատվության մեջ:

CVE-2023-3519-ը վերաբերում է code injection-ի կրիտիկական խոցելիությանը, որն ազդում է NetScaler ADC և Gateway սերվերների վրա, որը կարող է հանգեցնել remote կոդի չվավերացված կատարման: Այն շտկվել է Citrix-ի կողմից դեռևս անցյալ ամիս:

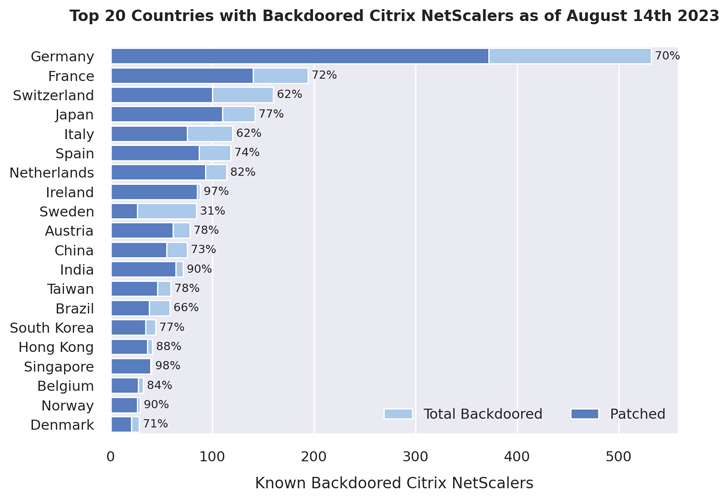

NCC Group-ի կողմից իրականացված հետագա վերլուծությունները ցույց են տալիս, որ 1828 NetScaler սերվերները մնում են հետնաֆոնում, որոնցից մոտավորապես 1248-ն արդեն շտկված են:

Ընդհանուր առմամբ, 2,491 web shell-եր են հայտնաբերվել 1,952 տարբեր NetScaler սարքերում: Վտանգված տեխնիկայի մեծ մասը գտնվում է՝ Գերմանիայում, Ֆրանսիայում, Շվեյցարիայում, Ճապոնիայում, Իտալիայում, Իսպանիայում, Նիդեռլանդներում, Իռլանդիայում, Շվեդիայում և Ավստրիայում:

Մյուս ուշագրավ փաստն այն է, որ մինչ Կանադան, Ռուսաստանը և ԱՄՆ-ն անցյալ ամսվա վերջին ունեին հազարավոր խոցելի NetScaler սերվերներ, դրանցից որևէ մեկի վրա web shell չգտնվեց:

Ենթադրվում է, որ զանգվածային շահագործման արշավը խախտել է 31,127 NetScaler դեպքերի 6,3%-ը, որոնք ենթարկվել են CVE-2023-3519-ի:

Բացահայտման շղթան մեկնարկեց, երբ Mandiant-ը թողարկեց համապատասխան open-source գործիք, որն օգնում է կազմակերպություններին սկանավորել իրենց Citrix սարքերը՝ CVE-2023-3519-ի հետ կապված հետշահագործման գործունեության ապացույցները հավաքագրելու համար:

Աղբյուրը՝ https://thehackernews.com/