Հյուսիսային Կորեայի կառավարությանը կից գործող հաքերին, ով հանդես է գալիս Lazarus Group անվամբ, վերագրվել է Linux-ի օգտատերերի դեմ ուղղված նոր արշավը:

Հարձակումները շարունակական են և ընթանում են երկարատև ֆորմատով: Դրանք ստացել են «Operation Dream Job» անվանումը:

Operation Dream Job-ը, որը հայտնի է որպես՝ DeathNote կամ NukeSped, փոխկապակցված է բազմաթիվ հարձակման ալիքներին, որտեղ հաքերների խումբը՝ որպես գայթակղիչ առաջարկ օգտագործում է կեղծ աշխատանքի առաջարկներ: Դրանով փաստացիորեն խաբում է թիրախին և ներբեռնում նախատեսված malware-ը: Այն նաև համընկնում է Lazarus-ի երկու այլ կլաստերների հետ, որոնք հայտնի են՝ Operation In(ter)ception և Operation North Star անուններով:

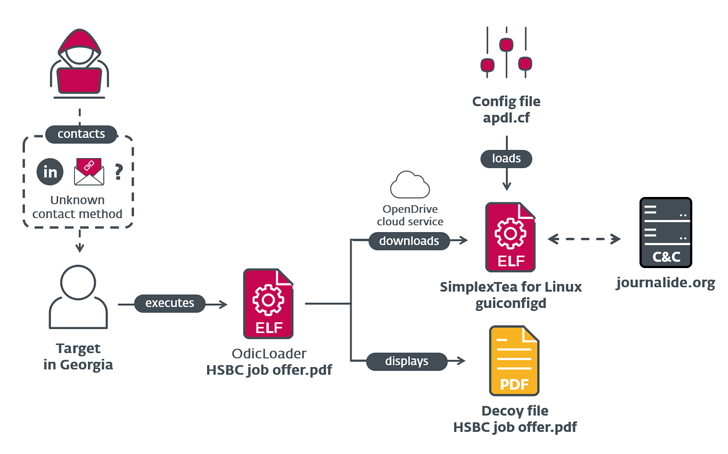

ESET-ի կողմից հայտնաբերված հարձակման շղթան ոչնչով չի տարբերվում HSBC-ի անունից կեղծ ճանապարհով տարածվող աշխատանքի առաջարկից: Խաբեության ճանապարհով տարածվում է ZIP արխիվային ֆայլ, որը հետագայում օգտագործվում է SimplexTea անունով` Linux backdoor-ը գործարկելու համար:

Թեև ZIP ֆայլի բաշխման ճշգրիտ մեթոդը դեռ հայտնի չէ, սակայն ենթադրվում է որ այն ֆիշինգ է կամ ուղիղ նամակագրություն ուղղված LinkedIn հարթակին: C++-ով գրված backdoor-ը նմանություններ ունի BADCALL-ի հետ՝ սովորական Windows trojan, որը նախկինում վերագրվում էր հենց տվյալ խմբին:

Ավելին, ESET-ը նշել է, որ հայտնաբերել է ընդհանրություններ Dream Job արշավում օգտագործված artifact-ների և նրանց միջև, որոնք որակվել են որպես VoIP ծրագրի մշակող 3CX:

Տվյալ բացահայտումներն ամրապնդում են Lazarus Group-ի և 3CX -ի միջև առկա փոխկապակցվածությունը, ինչպես նաև ցույց են տալիս հաքերների շարունակական հաջողությունը լայնածավալ հարձակումների ֆոնին:

Աղբյուրը՝ https://thehackernews.com/