MikroTik RouterOS-ի վրա ազդող արտոնությունների սրման խնդիրը հարմար հիմք կարող է հանդիսանալ հաքերների համար՝ կամայական կոդ գործարկելու և խոցելի սարքերի ամբողջական վերահսկողությունը տնօրինելու համար:

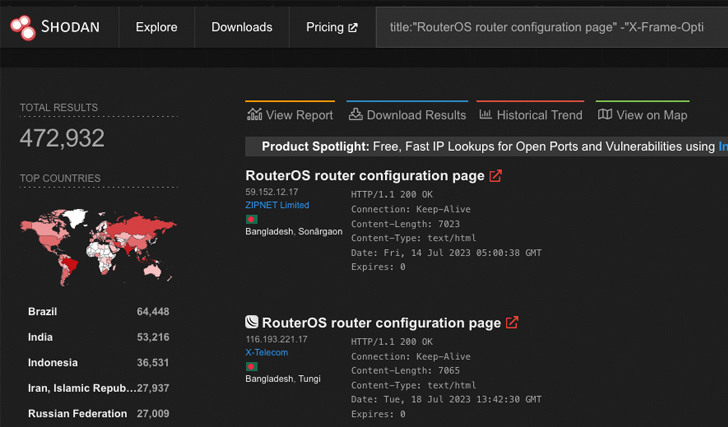

CVE-2023-30799 (CVSS-ում միավորը՝ 9.1) կատալոգը շահագործման վտանգի տակ կդնի մոտավորապես՝ 500,000 – 900,000 RouterOS համակարգեր՝ իրենց վեբ և/կամ Winbox ինտերֆեյսներով հանդերձ:

Տարածված հաղորդագրություններում նշվում է, որ CVE-2023-30799-ն ի սկզբանե բացահայտվել է Margin Research-ի կողմից որպես խոցելիության շահագործում, որը կոչվում է FOISted:

VulnCheck-ը նշել է, որ երկարաժամկետ գործող շտկումները թողարկեց այն բանից հետո, երբ ուղղակիորեն կապ հաստատեց վաճառողի հետ և «հրապարակեց նոր բացահյատված շահագործումներն ու միջադեպերը, որոնք թիրախավորել էին MikroTik ապարատների լայն շրջանակը»:

Ընկերության կողմից մշակված proof-of-concept-ը (PoC) ցույց է տալիս, որ FOISted-ից հնարավոր է ստանալ MIPS-ի վրա հիմնված նոր շղթա, որը նախատեսված է միայն RouterOS x86 վիրտուալ մեքենաները թիրախավորելու համար:

«Ցավոք, տոտալ հայտնաբերումը գրեթե անհնար է: RouterOS-ի վեբ և Winbox ինտերֆեյսներն իրականացնում են հատուկ գաղտնագրման սխեմաներ, որոնք ոչ Snort-ը, ոչ Suricata-ն չեն կարող վերծանել և ստուգել: Երբ հաքերին հաջողվի հասանելիություն ապահովել սարքում, նա հեշտությամբ կարող է անտեսանելի դառնալ RouterOS UI-ի համար»:

Հաշվի առնելով Mikrotik router-երի խոցելիությունները, որոնք օգտագործում են սարքերը denial-of-service (DDoS) բոտնետների բաշխման մեջ, ինչպիսին է՝ Mēris-ը, այն կիրառում է դրանք որպես command-and-control-ի proxy-եր: Օգտատերերին խորհուրդ է տրվում չանտեսել խոցելիության փաստը և որքան հնարավոր է շուտ թարմացնել վերջին տարբերակը (6.49):

Խորհուրդների շարքը ներառում է նաև MikroTik-ի հեռացումը ինտերնետից, IP հասցեների սահմանափակումը, որոնցից ադմինիստրատորները կարող են մուտք գործել, Winbox-ի և վեբ ինտերֆեյսների անջատումը, ինչպես նաև SSH-ի կարգավորումը:

Աղբյուրը՝ https://thehackernews.com/