NoaBot կոչվող Mirai-based botnet-ը հաքերների կողմից ակտիվորեն օգտագործվում է որպես crypto mining-ի արշավի մի մաս:

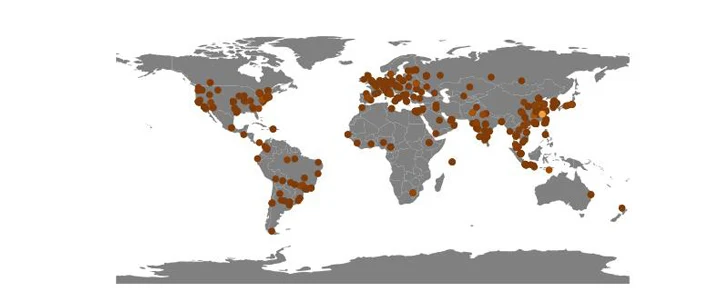

«Նոր botnet-ի NoaBot-ի հնարավորությունները ներառում են self-spreader սարքն ու SSH key backdoor-ը՝ լրացուցիչ binary-ներ ներբեռնելու և գործարկելու համար», – վերջերս տարածված զեկույցում նշում է Akamai-ի անվտանգության գծով փորձագետ՝ Սթիվ Կուպչիկը:

Mirai-ն, որի սկզբնական կոդը դեռևս տարածվել էր 2016-ին, հանդիսանում է մի շարք botnet-երի նախահայր, որոնցից ամենավերջինը InfectedSlurs-ն է:

Կասկածներ կան, որ NoaBot-ը կապված է նաև մեկ այլ բոտնետային արշավի հետ, որը հանդիսանում է Rust-based malware ընտանիքի մի մաս: Այն հայտնի է P2PInfect անունով, որը վերջերս թիրախային router-երի և IoT սարքերի համար նոր թարմացում է ստացել:

Malware-ը տարածող մոդուլն օգտագործում է SSH սկաները՝ փնտրելու այլ սերվերներ, որոնք ենթակա են dictionary attack, որպեսզի դրանք remote սարքերում SSH public key ավելացնեն .ssh/authorized_keys ֆայլերում:

Նոր հարձակման մեթեդաբանությունը չի պարունակում որևէ հստակ տեղեկություն mining pool-ի կամ wallet address-ի վերաբերյալ, ինչի հետևանքով անհնար է դառնում գնահատել ապօրինի cryptocurrency mining սխեմայի ընդհանուր շահութաբերությունը:

«Հաքերը փոփոխում է իր կոնֆիգուրացիան և նաև custom mining pool է գործածում՝ wallet-ի հասցեն չբացահայտելու համար», – նշում է Կուպչիկը ՝ ընդգծելով հաքերների պատրաստվածության բարձր մակարդակի մասին:

«Malware-ի lateral movement մեթոդը պարզաբանվում է SSH credentials dictionary-ի միջոցով», – հավելում է Կուպչիկը:

«SSH access-ի սահմանափակումը և ինտեգրվածությունը ցանցին զգալիորեն նվազեցնում է ամբողջ համակարգի վնասման վտանգը: Բացի այդ, հուսալի գաղտնաբառերի օգտագործումը աշխատանքն ավելի անվտանգ է դարձնում»:

Աղբյուրը՝ https://thehackernews.com/