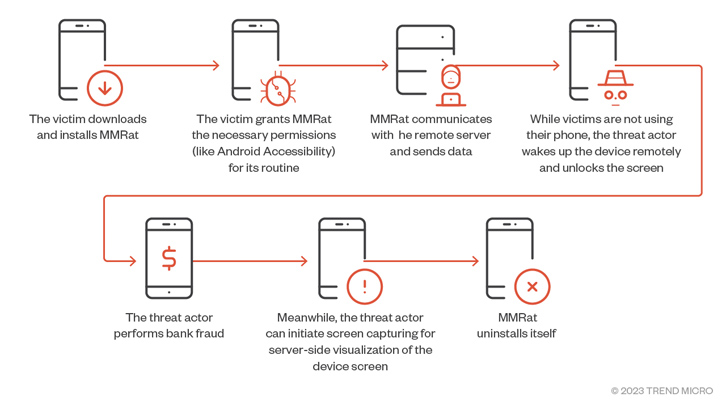

Android բանկային trojan-ի՝ MMRat կիրառումը նկատվել է Հարավարևելյան Ասիայի բջջային օգտատերերի սարքերը remote տարբերակով կառավարելու և ֆինանսական խարդախությունների ֆոնին:

MMRat-ն առանձնացվում է իր տեսակի այլ տարբերակներից և հարմարեցված է command-and-control (C2)-ի օգտագործմանը, ինչը հիմնված է protocol buffer-երի (aka protobuf) վրա: Այն նախատեսված է թիրախավորված հեռախոսներից մեծ ծավալի տվյալները արդյունավետ կերպով փոխանցելու համար:

Հարձակումների կիզակետը ֆիշինգ կայքերի ցանցն է, որը նմանակում է պաշտոնական հավելվածների խանութներին:

Տեղադրվելուց անմիջապես հետո հավելվածը առաջնորդվում է Android-ի accessibility-ի ծառայությամբ և MediaProjection API-ով, որոնք օգտագործվել են մեկ այլ Android trojan կողմից, որը կոչվում է SpyNote: Malware-ը չարաշահում է նաև հասանելիության թույլտվությունները՝ թույլտվություններ տրամադրելու և կարգավորումներ փոփոխելու համար:

Այն հետագայում սկսում է իր հաղորդակցությունը remote սերվերի հետ՝ սպասելով հրահանգներին և այդ հրամանների կատարմանը: Trojan-նն օգտագործում է port-երի և protocol-երի տարբեր համակցություններ, ինչպիսիք են՝ տվյալների դուրսբերումը, տեսանյութերի հոսքը և C2 կառավարումը:

Հարձակումները ավարտվում են նրանով, որ MMRat-ը ջնջում է ինքն իրեն՝ ստանալով UNINSTALL_APP C2 հրամանը:

Նման հզոր malware ծրագրերից բխող սպառնալիքները մեղմելու համար օգտատերերին խորհուրդ է տրվում ներբեռնել հավելվածներ միայն պաշտոնական աղբյուրներից, ստուգել հավելվածների իրական աղբյուրը և նախքան օգտագործումը ստուգել հավելվածի review-երը:

Աղբյուրը՝ https://thehackernews.com/