Օգտագործելով JavaScript ֆայլերը՝ «MULTI#STORM» ծածկագրված ֆիշինգային նոր արշավը թիրախավորել է Հնդկաստանն ու ԱՄՆ-ն: Ֆիշինգային արշավի նպատակը թիրախավորված համակարգերում remote access trojan-ի տեղակայումն է:

«Հարձակման շղթան ավարտվում է, երբ եզակի RAT (remote access trojan) malware-ներով ինչպիսիք են՝ Warzone RAT-ը և Quasar RAT-ը խաթարվում են ոչ միայն թիրախավորված համակարգերն, այլ տուժած մեքենայի ընդհանուր աշխատանքը», – նշում են Securonix-ի հետազոտողներ՝ Դեն Իուզվիկը, Թիմ Պեկը և Օլեգ Կոլեսնիկովը:

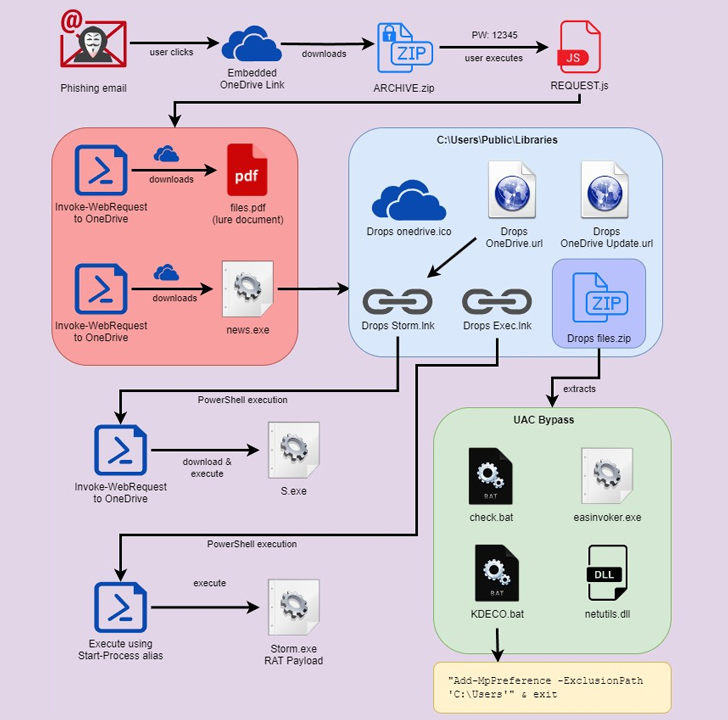

Հարձակման multi-stage շղթան սկսվում է, երբ էլ. փոստով նամակ ստացող օգտատերն ակտիվացնում է նամակում տեղադրված հղումը, որը գաղտնաբառով պաշտպանված ZIP ֆայլ է պարունակում («REQUEST.zip») և Microsoft OneDrive-ում տեղակայված է «12345» գաղտնաբառով:

Կցված երկու ֆայլերից առաջինը կեղծ PDF փաստաթուղթ է, որը ցուցադրվում է տուժող user-ին, մինչդեռ երկրորդը Python-based ֆայլ է, որը գաղտագողի գործարկվում է հետին պլանում:

Binary-իի միջոցով վերծանված երկրորդ ZIP ֆայլը («files.zip») պարունակում է չորս տարբեր ֆայլեր, որոնցից յուրաքանչյուրը նախատեսված է օգտագործողի հաշվի վերահսկողությունը շրջանցելու (UAC) և արտոնությունները մեծացնելու համար:

Ֆայլերի շարքում առկա է նաև batch ֆայլ («check.bat»), որն ըստ Securonix-ի մի քանի ընդհանրություններ ունի մեկ այլ loader-ի հետ և կոչվում է DBatLoader:

«KDECO.bat» անվանումով երկրորդ ֆայլը կատարում է PowerShell հրամանը՝ Microsoft Defender-ին հրահանգելով հակավիրուսային բացառման կանոնը՝ «C:\Users»-ը շրջանցելու համար:

Տոտալ հարձակումն ավարտվում է Warzone RAT-ի (aka Ave Maria) տեղակայմամբ, որը off-the-shelf malware է և վաճառքի համար հասանելի է ամսական՝ $38 դոլարով: Այն նախատեսված է գաղտնի տվյալներ հավաքագրելու և համակարգում Quasar RAT-ի նման լրացուցիչ malware-ներ տեղակայելու համար:

«Այս հարձակման շղթան իսկապես ուշագրավ է, քանի որ այն օգտատերերից ենթադրում է JavaScript ֆայլի ուղղակի գործարկում»:

Աղբյուրը՝ ttps://thehackernews.com/