Կիբերանվտանգության որոլտի փորձագետներն առաջարկել են առավել մանրամասն ուսումնասիրել RokRAT remote access trojan-ը, որն օգտագործվում է Հյուսիսային Կորեայի պետական համակարգի կողմից հովանավորվող հաքերի կողմից և հայտնի է ScarCruft անվանմամբ:

«RokRAT-ը remote access trojan-ի (RAT) բարդ տեսակ է, որը որակվել է որպես հարձակման շղթայի կարևոր բաղադրիչ: Այն հաքերներին հնարավորություն է տալիս ձեռք բերել չարտոնված մուտք, գաղտնազերծել գաղտնի տվյալները և կայուն վերահսկողություն ունենալ վտանգված համակարգերում», – նշում է ThreatMon-ը:

ScarCruft-ը որոլտում ակտիվ գործում է դեռևս 2012 թվականից: Այն կիբեր լրտեսական խումբ է, որը գործում է Հյուսիսային Կորեայի կառավարության անունից՝ բացառապես կենտրոնանալով հարավային գործընկերոջ թիրախային լսարանի վրա:

Ենթադրվում է, որ խումբը Հյուսիսային Կորեայի պետական անվտանգության նախարարությանը (MSS) ենթակա օղակ է: Խմբի կողմից իրականացված հարձակումները հիմնականում հենված են spear-phish մարտավարության վրա:

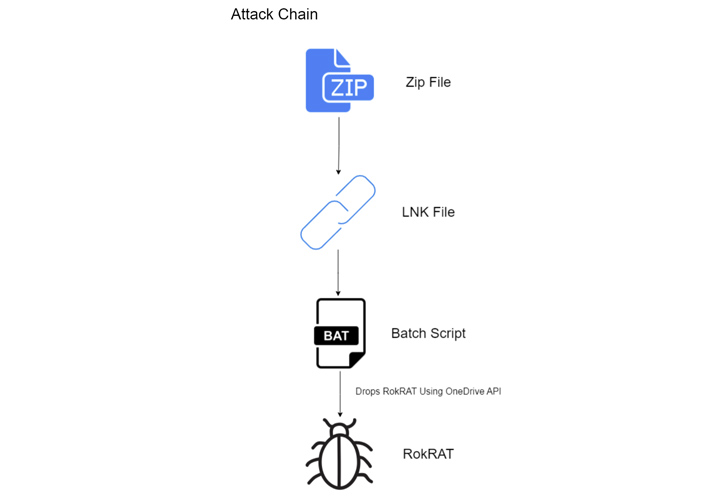

Ինչպես վկայում են AhnLab Security Emergency Responsion Center-ն (ASEC) ու Check Point-ը, հարձակման ընթացքում օգտագործել են LNK ֆայլեր՝ գործարկելու համակարգի վնասման multi-stage հաջորդականությունը, որն ի վերջո հանգեցրել է RokRAT malware-ի ամբողջական տեղակայմանը:

RokRAT-ը հաքերին թույլ է տալիս հավաքագրել համակարգի մետատվյալները, վերցնել սքրինշոթները, կատարել կամայական հրամաններ և արտածել անհրաժեշտ ֆայլերը:

Հարձակումների մասին խոսվեց միայն այն ժամանակ, երբ ASEC-ը բացահայտեց ScarCruft-ի հարձակումը, որը որպես Hangul փաստաթուղթ օգտագործել էր Windows-ի masquerading-ը malware-ը հեռացնելու համար:

Աղբյուրը՝ https://thehackernews.com/