Netgear RAX30 router-ներում բացահայտվել են անվտանգության հինգ խոցելիություն, որոնք կարող են շղթայվել՝ նույնականացումը շրջանցելու և կոդի remote կատարման հասնելու համար:

Network-adjacent հաքերը կարող է շահարկել խոցելիությունը համակարգ մուտք գործելու և ցանցային սարքերը կառավարելու համար, ինչպիսիք են՝ անվտանգության տեսախցիկները, thermostat-ները, smart lock-երը, ինչպես նաև խախտել router-ի կարգավորումները և նույնիսկ օգտագործել ցանցը՝ այլ սարքերի կամ ցանցերի դեմ հարձակումներ իրականացնելու համար:

Ներկայացնում ենք բացահայտված խոցելիությունների վանկը՝

- CVE-2023-27357 (CVSS միավորը՝ 6.5) – բացակայում է նույնականացման բացահայտման խոցելիությունը

- CVE-2023-27368 (CVSS միավորը՝ 8.8) – Stack-based բուֆերային ներհոսքի նույնականացման շրջանցման խոցելիություն

- CVE-2023-27369 (CVSS միավորը՝ 8.8) – Stack-based բուֆերային արտահոսքի նույնականացման շրջանցման խոցելիություն

- CVE-2023-27370 (CVSS միավորը՝ 5.7) – Տեղեկատվության բացահայտման խոցելիություն

- CVE-2023-27367 (CVSS միավորը՝ 8.0) – Հրամանի և remote կոդի կատարման խոցելիություն

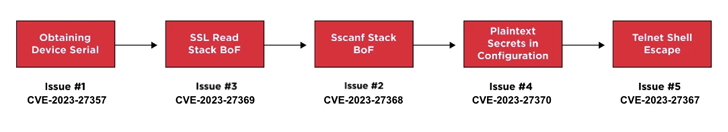

Կիբերանվտանգության ոլորտի ընկերության կողմից ներկայացված proof-of-concept (PoC)-ի շահագործումը ցույց է տալիս, որ օգտագործվել են առկա՝ CVE-2023-27357, CVE-2023-27369, CVE-2023-27368, CVE-2023-27370 և CVE-2023-27367 խոցելիությունների առկայությունը՝ սարքի սերիական համարը հանելու և root access ստանալու համար:

Netgear RAX30 router-ի օգտատերերին խորհուրդ է տրվում թարմացնել 1.0.10.94 տարբերակը, որը թողարկվել է 2023 թվականի ապրիլի 7-ին ցանցային ընկերության կողմից՝ բացահայտված խոցելիությունները վերացնելու և հնարավոր ռիսկերը մեղմելու համար:

Աղբյուրը՝ https://thehackernews.com/