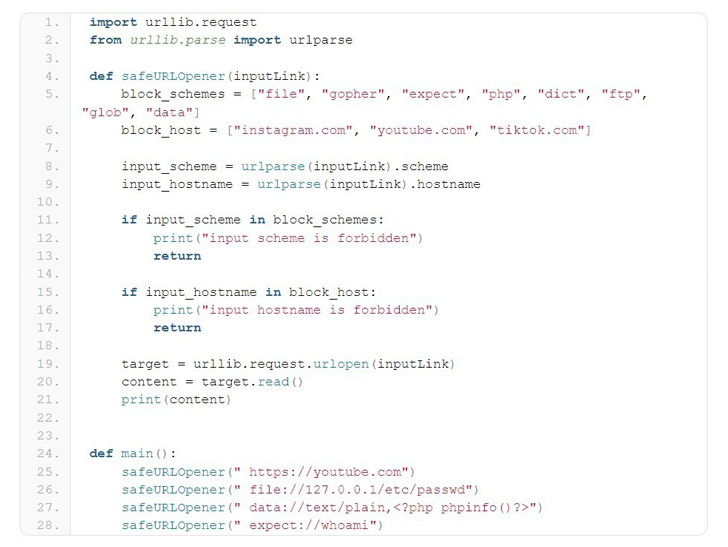

Python URL-ում բացահայտվել է անվտանգության նոր կրիտիկական խոցելիություն, որը կարող է ակտիվորեն օգտագործվել bypass domain-ի կամ protocol-երի զտման մեթոդները շրջանցելու համար, ինչը, ի վերջո, կհանգեցնի ֆայլերի կամայական ընթերցումների և հրամանների կատարման:

«Երբ ամբողջ URL-ը սկսվում է դատարկ նիշերով, ապա urlparse-ն ունի վերլուծության խնդիր», – ասվում է CERT համակարգող կենտրոնի (CERT/CC) ուրբաթ օրը հրապարակված հաղորդագրության մեջ:

«Այս խնդիրն ազդում է և՛ hostname-ի, և՛ սխեմայի վերլուծության վրա և, ի վերջո, հանգեցնում է արգելափակման ցանկի ցանկացած մեթոդի ձախողմանը»:

Խոցելիությունը վերագրվել է CVE-2023-24329-ին և CVSS-ում ունի 7,5 միավորը: Անվտանգության գծով փորձագետ՝ Յեբո Կաոյին վերագրվել է խնդիրը հայտնաբերելու և զեկուցելու մենաշնորհը: Դիտարկումն իրականացվել է բոլոր հետևյալ տարբերակներում՝

- >= 3.12

- 3.11.x >= 3.11.4

- 3.10.x >= 3.10.12

- 3.9.x >= 3.9.17

- 3.8.x >= 3.8.17, and

- 3.7.x >= 3.7.17

urllib.parse-ը լայնորեն օգտագործվող վերլուծող ֆունկցիա է, որը հնարավորություն է տալիս URL-ները բաժանել բաղադրիչների կամ որպես այլընտրանք՝ բաղադրիչները միավորել մեկ URL string-ում:

Նոր վերլուծությունները պարզեցին, որ Python-ում անվտանգության ուղղումները հաճախ տեղի են ունենում «silent» կոդերի կատարման միջոցով՝ առանց Common Vulnerabilities and Exposures (CVE)-երի, ինչը հաքերներին թույլ է տալիս unpatched համակարգերում malware-ներ տարածել ու տեղակայել:

Աղբյուրը՝ https://thehackernews.com/