RTM Locker-ի ետևում կանգնած հաքերները մշակել են նոր ransomware, որը թիրախավորում է Linux-ով աշխատող համակարգիչները:

«Locker-ի ransomware-ը վնասում է Linux-ը, NAS-ը և ESXi-ի հոսթերը և կարծես հետևում է Babuk ransomware-ի source code-ին», – ասվում է Uptycs-ի կողմից հրապարակված նոր զեկույցում:

«Այն օգտագործում է ECDH «Curve25519» (ասիմետրիկ գաղտնագրում) և Chacha20 -ը (սիմետրիկ գաղտնագրում)՝ ֆայլերը գաղտնագրելու համար»:

RTM Locker-ն առաջին անգամ փաստաթղթավորվեց այս ամսվա սկզբին Trellix-ի կողմից՝ նկարագրելով իր մշակողներին որպես private ransomware-as-a-service (RaaS) provider-ներ: Այն ակտիվ գործունեություն է ծավալել դեռևս 2015 թվականից և իր տարբերվող դերն ունի կիբերհանցագործությունների շարքում, և ստացել է Read The Manual (RTM) անվանումը:

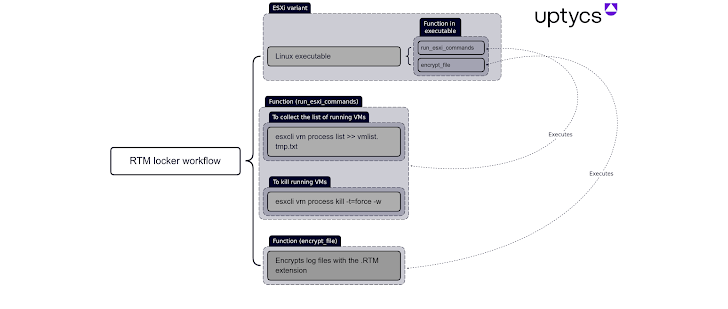

Linux flavor-ը նպատակաուղղված է ESXi host-երն առանձնացնելու համար՝ դադարեցնելով բոլոր տեսակի սարքավորումների աշխատանքը՝ նախքան գաղտնագրման գործընթացը սկսելը: Այն infector-ը, որն օգտագործվում է ransomware-ի փոխանցման համար, դեռևս անհայտ է մնում:

Հաջող գաղտնագրումից հետո տուժած օգտատերերին կոչ է արվում Tox-ի միջոցով 48 ժամվա ընթացքում կապվել աջակցության թիմի հետ և հրապարակել իրենց տվյալները: RTM Locker-ով արգելափակված ֆայլերի վերծանման համար անհրաժեշտ է գաղտնագրված ֆայլի վերջում կցված public key-ն և հարձակվողի private key-ն:

Այս ամենին ակտիվորեն ընթացք տրվել միայն այն ժամանակ, երբ Microsoft-ը բացահայտեց, որ խոցելի PaperCut սերվերներն ակտիվորեն թիրախավորվում են անանուն հաքերների կողմից՝ Cl0p և LockBit ransomware-ները տեղակայելու համար:

Աղբյուրը՝ https://thehackernews.com/