Cloud-ային հարթակները շարունակում են մնալ SCARLETEEL կոչվող արշավի ուշադրության կենտրոնում: Այս անգամ հաքերներն իրենց թիրախակետն ուղղել են դեպի Amazon Web Services (AWS) Fargate-ը:

SCARLETEEL-նն առաջին անգամ բացահայտվեց 2023-ի փետրվարին՝ կիբերանվտանգության ոլորտի ընկերության կողմից: Ընկերությունը մանրամասնեց բարդ հարձակումների շղթան, որն ավարտվեց AWS ենթակառուցվածքից կոնֆիդենցիալ տվյալների գողությամբ և կրիպտոարժույթի miner-երի տեղակայմամբ` վտանգված համակարգերից անօրինական ճանապարհով շահույթ ստանալու համար:

Cado Security-ի կողմից իրականացված վերլուծությունը բացահայտեց պոտենցիալ հղումների հնարավոր կապը TeamTNT խմբավորման հետ: Թեև Sysdig-ը The Hacker News-ին տված հարցազրույցում նշել է, որ «ինչ-որ մեկը կրկնօրինակում է իրենց մեթոդոլոգիան և հարձակման ձևերը»:

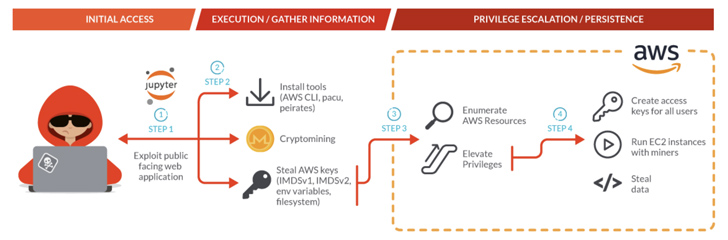

Հաքերները շահագործել են Kubernetes cluster-ում տեղակայված JupyterLab Notebook-ի կոնտեյներները՝ թիրախային ցանց ներխուժելու և AWS հավատարմագրերը հավաքելու համար:

Դրան հաջորդել է Pacu կոչվող AWS command line tool-ի տեղադրումը: Հարձակումը նշանավորվել է նաև AWS տարատեսակ shell սկրիպտների կիրառմամբ, որոնցից մի քանիսը թիրախավորել են AWS Fargate-ի նմուշները:

Հաքերի ձեռնարկած գործողությունները ներառում են նաև՝ Kubernetes Penetration Testing գործիքի օգտագործումը, որը հայտնի է որպես Peirates container orchestration համակարգ և Pandora կոչվող DDoS botnet malware ծրագիր, որը ցույց է տալիս հաքերի մոնետիզացման հետագա քայլերը:

«SCARLETEEL-ի հաքերները ներկայումս էլ ակտիվորեն շարունակում են գործել cloud-ային թիրախների դեմ, ներառյալ՝ AWS-ը և Kubernetes-ը», – նշում է Բրուկատոն:

Աղբյուրը՝ https://thehackernews.com/