Տվյալներ գողացող՝ «Typhon Reborn» malware-ի հետևում կանգնած հաքերները կրկին ի հայտ են եկել նոր թարմացված (V2) տարբերակով, որն ունի մի շարք նոր հնարավորություններ՝ հայտնաբերումից խուսափելու և չբացահայտվելու համար:

«Հաքերը կարող է հավաքագրել և արտահանել կոնֆիդենցյալ տեղեկատվությունը, ինչպես նաև օգտագործել Telegram API-ն՝ գողացված տվյալներն այլ հարձակվողներին փոխանցելու համար», – երեքշաբթի օրն իր զեկույցում նշեց Cisco Talos- փորձագետ՝ Էդմունդ Բրումագինը:

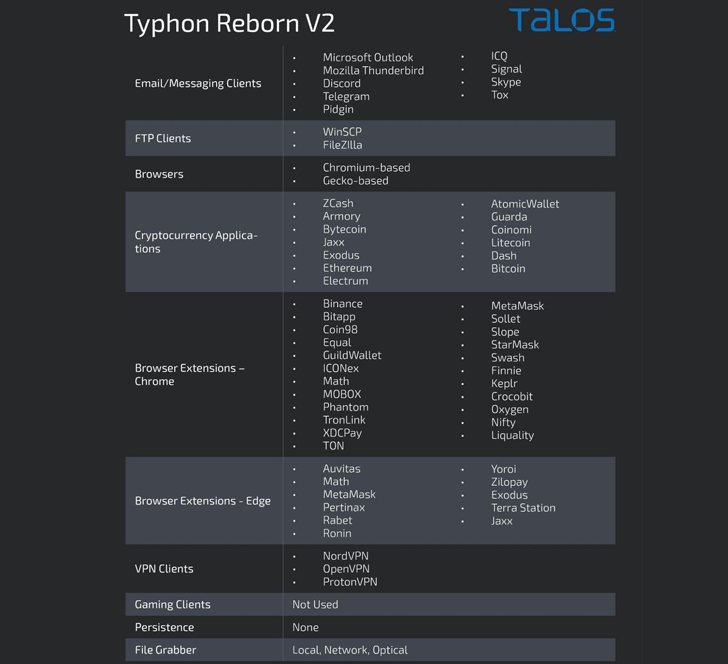

Typhon-ն առաջին անգամ փաստաթղթավորվել է 2022-ի օգոստոսին Cyble-ի կողմից: Տարբեր աղբյուրներում մանրամասնվում են Typhon-ի առանձնահատկությունները, ներկայացվում են համապատասխան սքրինշոթերը, մուտքային տվյալները, ինչպես նաև կրիպտո դրամապանակից կատարված արտահոսքերի մանրամասները, նամակագրությունները՝ FTP-ից, VPN-ից, բրաուզերից և խաղային տարբեր հավելվածներից:

Ըստ Cisco Talos-ի փոխանցած տվյալների, վերջին V2 տարբերակն իր մշակողի կողմից առաջին անգամ վաճառվել է ռուսալեզու XSS ֆորումում՝ 2023 թվականի հունվարի 31-ին:

«Typhon Reborn stealer-ը նախկին՝ Typhon Stealer-ի գրագետ վերամշակված և բարելավված տարբերակն է», – նշում է malware-ի հեղինակը:

Վերջ ի վերջո malware-ը, կիրառելով Telegram API-ը և հիմք ընդունելով հաղորդագրությունների փոխանակման հարթակի չարաշահումը՝ հավաքագրված տվյալները փոխանցում է HTTPS-ի միջոցով:

«Բավական է մեկ անգամ տվյալները հաջող կերպով փոխանցվեն հարձակվողին, արխիվն ինքնաբերաբար ջնջվում է համակարգից», – նշում է Բրումագինը: «Անյուհետև Malware-ը կանչում է [self-delete ֆունկցիան]՝ այն դադարացնելու համար»:

Նախորդ Typhon Reborn-ից տվյալ malware-երը գրեթե չի տարբերվում, քանի որ այն հագեցած է Chromium-ի վրա հիմնված վեբ բրաուզերներից, կրիպտո դրամապանակներից՝ տվյալներ, քուքիներ և գաղտնաբառեր հավաքելու ֆունկցիաներով:

Աղբյուրը՝ https://thehackernews.com/