KU Leuven-ի և Հյուսիսարևելյան համալսարանի ակադեմիկոսների խումբը բացահայտել է IEEE 802.11 Wi-Fi պրոտոկոլ ստանդարտի նախագծման հիմնական խոցելիությունը, որն ազդում է Linux, FreeBSD, Android և iOS օպերացիոն համակարգերով աշխատող սարքերի լայն շրջանակի վրա:

Շահագործումը կարող է չարաշահվել՝ ընթացքում առևանգելով TCP կապերը կամ գաղտնալսելով հաճախորդներին, շաբաթ օրվա հրապարակված հոդվածում նշել են հետազոտողներ՝ Դոմիեն Շեպերսը, Աանջհան Ռանգանաթանը և Մեթի Վանհոեֆը:

Այս մոտեցումը endpoint սարքերում կիրառում է հատուկ մեխանիզմներ՝ տվյալների արտահոսքը պարզ տեքստով դուրս բերելու կամ գաղտնագրելու համար:

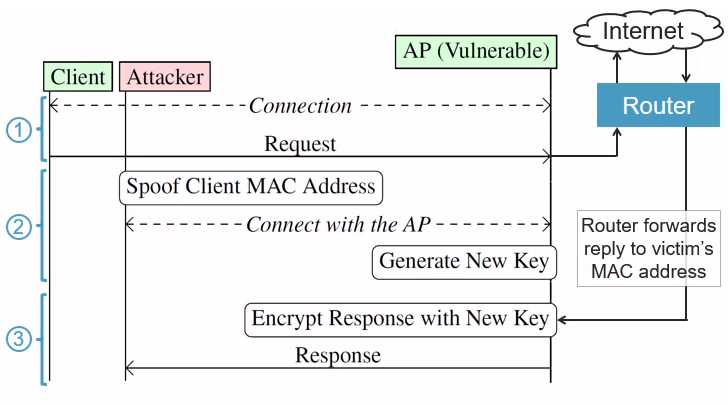

Հաքերները կարող են անտեսել հաճախորդների անվտանգության տեքստերը, որոնք օգտագործվում են մուտքային կետի կողմից զոհի համար նախատեսված փաթեթներ ստանալու համար: Այս հարձակումը ենթադրում է, որ թիրախային կողմը միացված է hotspot-like ցանցին:

«Հարձակման հիմքում ընկած գաղափարի համաձայն հաճախորդների նույնականացման եղանակը կապ չունի փաթեթները դեպի Wi-Fi ճիշտ հաճախորդ ուղղորդման փաստի հետ», – բացատրում է Վանհոեֆը:

Cisco-ն խոցելիությունը նկարագրել է որպես «հնարավոր հարձակում» և հաքերների կողմից ձեռք բերված տեղեկատվությունը կազմավորված ցանցում համարել ՝ որպես հարձակման նվազագույն արժեք»:

Արդյունքները հրապարակվեցին այն բանից հետո, երբ հետազոտողներ՝ Ալի Աբեդին և Դիպակ Վասիշտը ցուցադերեցին «Wi-Peep» հարձակումը, որն օգտագործում էր 802.11 պրոտոկոլի հոսանքի խնայողության մեխանիզմը՝ թիրախները լոկալիզացնելու համար:

Հետազոտությունները հիմնվում են վերջին ուսումնասիրությունների վրա, որոնք օգտագործել են՝ Google Geolocation API-եր՝ քաղաքային վայրերում տեղորոշման հարձակումներ իրականացնելու համար:

Աղբյուրը՝ https://thehackernews.com/