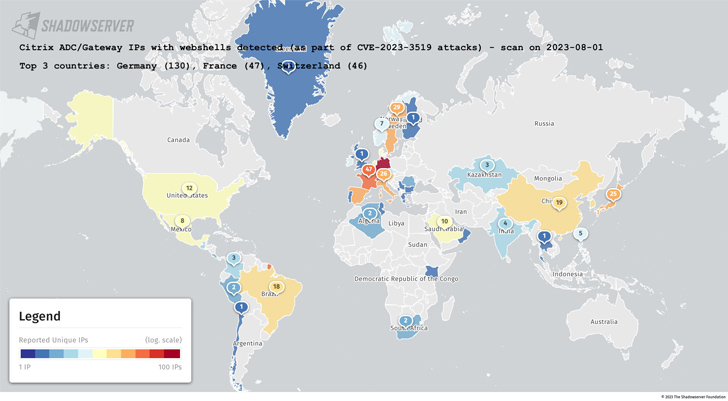

Հարյուրավոր Citrix NetScaler ADC և Gateway սերվերներ հաքերային հարձակման արդյունքում շարքից դուրս են եկել: Shadowserver հիմնադրամի փոխանցմամբ հարձակման նպատակը եղել է web shell-ի տեղակայումը:

Կազմակերպությունների փոխանցմամբ հարձակումները կիրառում են CVE-2023-3519 խոցելիությունը, որը հեշտությամբ հանգեցնում է remote code-ի չնույնականացված գործարկման:

CVE-2023-3519-ի շահագործումը web shell-ի տեղակայման համար ի սկզբանե բացահայտվել է ԱՄՆ Կիբերանվտանգության և ենթակառուցվածքների անվտանգության գործակալության (CISA) կողմից, որի փոխանցմամբ հարձակումն ուղղված է եղել կարևոր ենթակառուցվածքային կազմակերպություններին:

Բացահայտումը տեղի է ունեցավ, երբ GreyNoise-ը հայտնաբերեց երեք IP հասցե՝ փորձելով օգտագործել CVE-2023-24489-ը (CVSS-ում միավորը՝ 9.1), որը ևս մեկ կրիտիկական խոցելիություն է Citrix ShareFile ծրագրային ընտանիքում: Այն թույլ է տալիս չվավերացված կամայական ֆայլերի վերբեռնում և remote code-ի կատարում:

«[Cipher Block Chaining] mode-ը և PKCS#7 padding-ը .NET-ում AES գաղտնագրման value-ներ են», – ասում է անվտանգության գծով փորձագետ՝ Դիլան Պինդուրը:

«Տեսեք, թե ինչպես է այն գործում, երբ տրամադրվում է անվավեր և վավեր padding-ներ: Արդյո՞ք դա հանգեցնում է կատարողական սխալի: Եվ արդյո՞ք սխալները տարբեր են: Արդյո՞ք դրա մշակումը տևում է ավելի երկար, թե՞ կարճ: Այս ամենը կարող է հանգեցնել պոտենցիալ padding oracle-ի հարձակման»:

Աղբյուրը՝ https://thehackernews.com/