Cacti open-source ցանցի մոնիտորինգի և անսարքությունների կառավարման շրջանակի սպասարկողներն անդրադարձել են անվտանգության տասնյակ խոցելիությունների, որոնք հեշտությամբ կարող են հանգեցնել կամայական կոդի գործարկման:

Խոցելիություններից ամենակրիտիկականները հետևյալն են՝

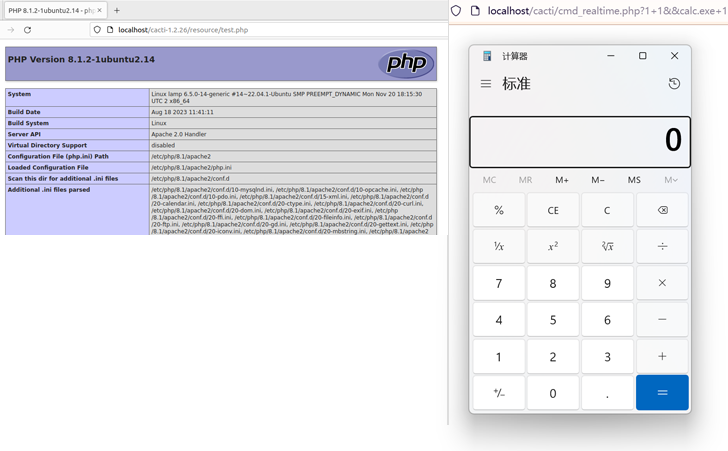

- CVE-2024-25641 / CVSS կատալոգում միավորը՝ 9.1 – «Package Import»–ում կամայական ֆայլի տեղակայման խոցելիություն, որը վավերացված օգտատերերին թույլ է տալիս հասնել remote կոդի կատարման։

- CVE-2024-29895 / CVSS կատալոգում գնահատման միավորը՝ 10.0 – Command injection խոցելիությունը ցանկացած չհավաստագրված օգտվողին թույլ է տալիս սերվերում կամայական հրաման գործարկել։

Cacti-ի կողմից լուծվել են նաև երկու այլ կրիտիկական խստության խոցելիություններ, որոնք կարող են հանգեցնել կոդի կատարման SQL ներարկման և ֆայլերի ընդգրկման միջոցով.

CVE-2024-31445 (CVSS գնահատման միավորը՝ 8.8) – api_automation.php-ում SQL ներարկման խոցելիություն, որը հաքերներներին թույլ է տալիս արտոնություններ ստանալ ներքին համակարգերում և remote տարբերակով կոդային փոփոխություններ կատարել։

CVE-2024-31459 (CVSS գնահատման միավորը՝ N/A) – «lib/plugin.php» ֆայլում SQL injection–ի խոցելիություն, որը տրամաբանորեն հանգեցնում է remote կոդի կատարման:

2023-ի սկզբին հայտնաբերված CVE-2022-46169 (CVSS կատալոգում գնահատման միավորը՝ 9.8) խոցելիության ակտիվորեն շահագործման բազմակի փորձեր նկատվեցին լայնամասշտաբ թիրախներում։

Տվյալ խոցելիությունների կանխման համար խորհուրդ է տրվում, որ օգտատերերը քայլեր ձեռնարկեն հնարավորինս շուտ թարմացնելու իրենց ընթացիկ օրինակները և անցնեն վերջին շտկված տարբերակին։

Աղբյուրը՝ https://thehackernews.com/