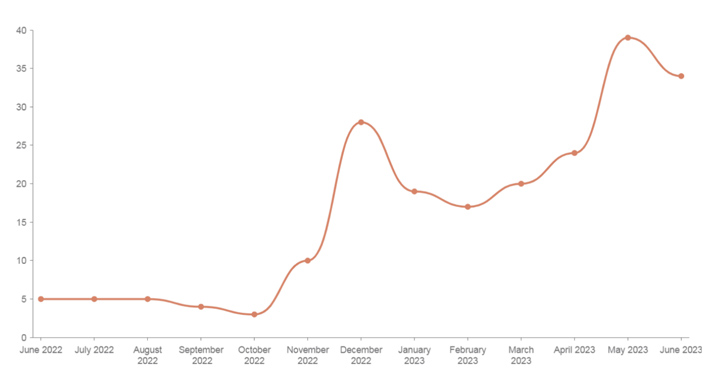

Palo Alto Networks Unit 42-ի նոր բացահայտումները ցույց են տալիս, որ նախորդ տարվա համեմատությամբ Mallox ransomware-ի գործունեությունը 2023 թվականին 174% աճ է գրանցել:

«Mallox ransomware-ը, ինչպես շատ այլ ransomware ծրագրեր, նախքան տվյալների գողությունը կատարում է կազմակերպության ֆայլերի գաղտնագրում, այնուհետև սպառնում է հրապարակել գողացված տվյալները, դրանով իսկ տուժած օգտատերերին համոզելով վճար կատարել», – նշում են անվտանգության ոլորտի փորձագետներ՝ Lior Rochberger-ը և Shimid The News-ը:

Հաքերների մարտավարության ուշագրավ մոտեցումը MS-SQL սերվերների օգտագործումն է՝ տուժածների ցանցերը վտանգի ենթարկելու համար: Trend Micro-ի փոխանցմամբ Xollam-ը շեղվում է նորմայից, քանի որ այն օգտագործում է malware-ային OneNote ֆայլի attachment-երը նախնական մուտքի իրավասություն ստանալու համար:

Binary-ն իր հերթին փորձում է դադարեցնել և հեռացնել SQL-ի ծառայությունները, ջնջել ստվերային պատճեները, դադարեցնել անվտանգության հետ կապված գործընթացները և շրջանցել Raccine-ը: Raccine-ը հանդիսանում է open-source գործիք, որը նախատեսված է ransomware հարձակումներին հակազդելու համար:

Թեև լինելով փոքր խումբ, TargetCompany-ը ներգրավում է մի շարք Mallox ransomware-as-a-service (RaaS) affiliat-ներ:

Բացահայտումների շղթան ընթացք ստացավ այն ժամանակ, երբ ransomware-երը շարունակաբար իրականացրեցին իրենց շահութաբեր ֆինանսական սխեման, որը ըստ Chainalysis-ի, կիբերհանցագործների համար տարեկան 449,1 միլիոն դոլար շահույթ է ապահովում:

Mallox-ի հանկարծակի աճը նման է այն նույն տենդենցին, ինչը ransomware-ային հարձակումները գրանցեցին 2023 թվականի հունիսի դրությամբ՝ ապահովելով 221% տարեկան աճ:

Աղբյուրը՝ https://thehackernews.com/