Նոր՝ 11 living-off-the-land binaries-and-script-երի շարք (LOLBAS) է բացահայտվել, որոնք կարող են չարաշահվել հաքերների կողմից՝ վնասված համակարգերում շահադիտական գործողություններ իրականացնելու համար:

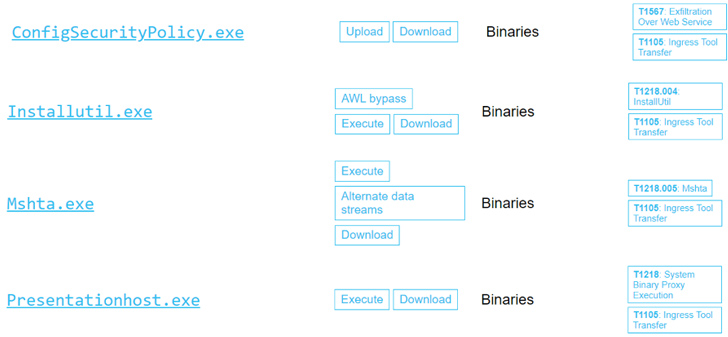

Այդ նպատակով իսրայելական կիբերանվտանգության ընկերությունը հայտնել է, որ հայտնաբերել է ինը LOLBAS ներբեռնող և երեք executor, որոնք հաքերներին կարող են հնարավորություն տալ ներբեռնել և գործարկել «ավելի ուժեղ malware ծրագրեր»:

Սա ներառում է՝ MsoHtmEd.exe, Mspub.exe, ProtocolHandler.exe, ConfigSecurityPolicy.exe, InstallUtil.exe, Mshta.exe, Presentationhost.exe, Outlook.exe, MSAccess.exe, scp.exe և sftp.exe-երը:

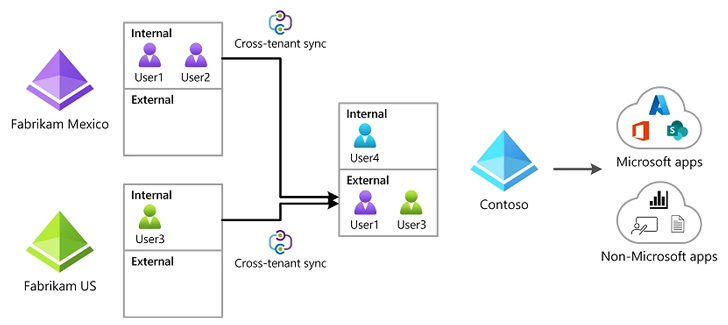

Բացահայտումի շղթան մեկնարկեց, երբ Vectra-ն բացահայտեց պոտենցիալ նոր հարձակման վեկտոր, որն օգտագործել էր Microsoft Entra ID-ի (նախկինում՝ Azure Active Directory) cross-tenant սինխրոնիզացիան (CTS):

«Վտանգված միջավայրում գործող հաքերը կարող է օգտագործել CTS-ի configuration tenant-ը՝ մի tenant-ից մյուսը տեղափոխելու համար», – նշում է ընկերությունը:

Որպես այլընտրանք, «հաքերը, որը գործում է վտանգված tenant-ում, կարող է կիրառել Cross Tenant Access կոնֆիգուրացիան՝ համակարգում իր մշտական մուտքը պահպանելու համար»:

Աղբյուրը՝ https://thehackernews.com/