Բացահայտված Kubernetes (K8s) կլաստերներն ակտիվորեն շահագործվում են հաքերների կողմից՝ cryptocurrency miner-ներ և այլ backdoor-ներ տեղակայելու համար:

Cloud-ային անվտանգության Aqua ընկերությունը The Hacker News-ի հետ կիսված զեկույցում ասում է, որ կլաստերների մեծ մասը պատկանում են փոքր և միջին կազմակերպություններին, իսկ ավելի փոքր ենթախմբերը կապված են ավելի մեծ ընկերությունների հետ, որոնք ներգրավում են՝ ֆինանսական, օդատիեզերական, ավտոմոբիլային, արդյունաբերական և անվտանգության ոլորտները:

Ընդհանուր առմամբ, հայտնաբերվել են ավելի քան 350 կազմակերպություններ՝ իրենց open-source նախագծերին և անհատների պատկանող Kubernetes կլաստերներով, որոնց 60%-ը հանդիսացել է crypto-mining-ի ակտիվ արշավի թիրախ:

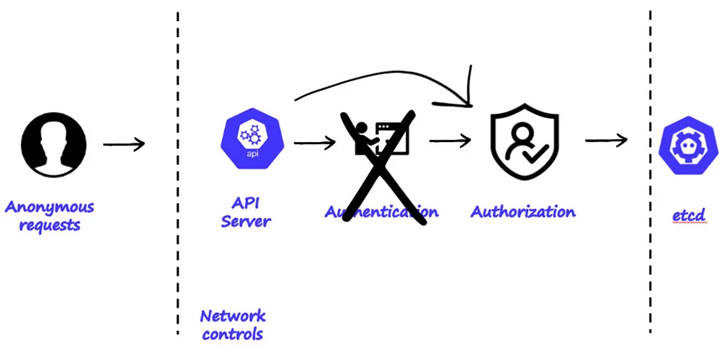

Ըստ Aqua-ի, հանրությանը հասանելի կլաստերները տուժում են երկու տարբեր տեսակի սխալ կոնֆիգուրացիաներից՝ թույլ տալով անանուն օգտատերերին բարձր արտոնություններով մուտք գործել համակարգ և գործարկել kubectl proxy-երը՝ «–address=`0.0.0.0` –accept-hosts`: *`” համապատասխան flag-երով:

Բացահայտված K8-ի կլաստերների մեջ հայտնաբերվել են ցուցակներ, որոնք պարունակում են կոնֆիդենցիալ տվյալների փոփոխականներ և access key-եր, որոնք կարող են շահագործվել հաքերների կողմից՝ նպատակային միջավայրը ուսումնասիրելու, կոդային պահոցներ մուտք գործելու և հնարավորության դեպքում malware-ներ տեղակայելու համար:

Կլաստերների ավելի մանրամասն ուսումնասիրությունները մատնանշում են այն արշավները, որոնք ուղղված են mining cryptocurrency-ին՝ ներառյալ Dero cryptojacking operation, RBAC Buster-ը և TeamTNT-ի Silentbob-ը:

Աղբյուրը՝ https://thehackernews.com/