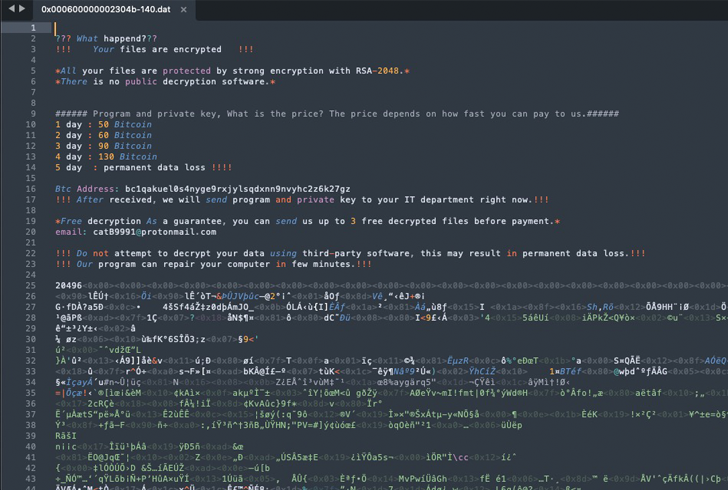

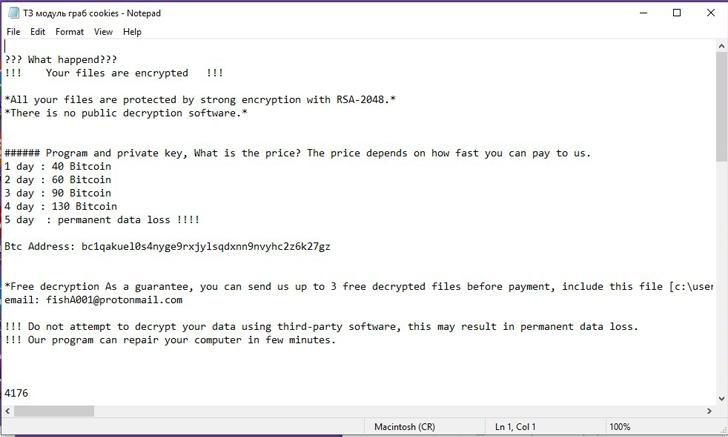

CatB-ի հետևում կանգնած սպառնալիքների հեղինակները հայտնաբերումից խուսափելու և payload-ը գործարկելու համար օգտագործել են մի տեխնիկա, որը կոչվում է DLL որոնում:

CatB-ը, որին նաև անվանում են՝ CatB99 և Baxtoy, ի հայտ է եկել անցյալ տարվա վերջին: Նշվում է, որ այն Reasomware-ի «էվոլյուցիա կամ ռեբրենդ» է, որը կոդային մակարդակում հիմնված է Pandora-ի վրա:

CatB-ի հիմնական որոշիչ բնութագրիչներից մեկն այն է, որ այն վստահում է DLL որոնմանը և գործընթացը հաջողում է Microsoft Distributed Transaction Coordinator (MSDTC) լեգիտիմ ծառայության միջոցով:

«[MSDTC] կոնֆիգուրացիաների փոփոխությունն այն հաշվեհամարի անունն է, որով պետք է գործարկվի ծառայությունը: Այն «ցանցային ծառայությունից» վերափոխվել է «լոկալ համակարգի»,- իր վերլուծության մեջ պարզաբանել է Minerva Labs-ի հետազոտող՝ Նատալի Զարգարովը:

Սա առաջին դեպքը չէ, երբ MSDTC ծառայությունը համալրվում է վնասակար նպատակներով: 2021 թվականի մայիսին Trustwave-ը բացահայտեց նոր չարամիտ ծրագիր, որը կոչվեց Pingback: Կայունության հասնելու և անվտանգության լուծումները շրջանցելու համար այն օգտագործում էր միևնույն տեխնիկան:

Աղբյուրը՝ https://thehackernews.com/